Linux ptrace分析

本文档面向希望理解 Linux 下 ptrace 的工程师与研究者,覆盖系统调用原理、追踪机制、信号处理、断点调试、硬件基础、源码映射及示例。

1. 概述与用途

ptrace 是 Linux 下提供的一种用户空间进程追踪和控制接口,它允许一个进程(追踪器/Tracer)观察并操控另一个进程(被追踪进程/Tracee)的执行。主要用途包括:

-

调试器实现:如 gdb、lldb,通过 ptrace 实现断点、单步调试、寄存器和内存读写。

-

系统调用监控:如 strace,通过 PTRACE_SYSCALL 捕获系统调用入口和返回。

-

动态分析与逆向工程:实时插入断点,监控程序行为。

-

安全审计:可监控关键进程的系统调用和内存操作。

工作原理

-

控制权转移:Tracer attach Tracee 后,当 Tracee 触发事件(如断点、系统调用、信号)时,会被内核暂停,控制权转给 Tracer。

-

寄存器与内存访问:Tracer 可以读取/修改 Tracee 的寄存器和内存,实现断点、单步或修改运行时状态。

-

信号处理:Tracee 接收到信号时,Tracer 可拦截并选择是否传递。

-

多线程支持:每个线程为独立 task,Tracer 可选择 attach 所有线程。

优点与限制

-

优点:精确控制,功能强大,可用于各种调试和分析场景。

-

限制:性能开销较大,安全限制(ptrace_scope)、线程管理复杂、硬件断点数量有限。

2. ptrace 系统调用及参数

#include <sys/ptrace.h> long ptrace(enum __ptrace_request request, pid_t pid, void *addr, void *data);

-

request:操作类型,例如 PTRACE_ATTACH, PTRACE_CONT, PTRACE_SINGLESTEP。

-

pid:目标进程或线程 ID。

-

addr/data:依据 request 用途而定。

-

返回值:成功返回 0 或 request 特定值,失败返回 -1 并设置 errno。

调用关系如下:

ptrace() // glibc 封装,所有用户态 ptrace 请求入口 ├─ syscall(SYS_ptrace, …) // 触发 x86_64 系统调用指令 └─ entry_SYSCALL_64_after_hwframe // 汇编桩,建立内核栈帧后跳入 C ├─ do_syscall_64() // 通用 64 位系统调用分发器 ├─ __x64_sys_ptrace() → __se_sys_ptrace() // auto-generated 桥接层,处理参数封装 └─ __do_sys_ptrace() // kernel/ptrace.c:内核 ptrace 主实现 ├─ ptrace_traceme() // PTRACE_TRACEME(0):标记当前进程可被父进程跟踪 ├─ find_get_task_by_vpid(pid) // 查找目标进程 task_struct 并提升引用计数 ├─ ptrace_attach() // PTRACE_ATTACH(16)/SEIZE(0x4206):建立 ptrace 关系并停止 tracee ├─ ptrace_check_attach(ignore_state) // 其余请求前的合法性校验/冻结 tracee │ ├─ ptrace_freeze_traced() // 设置 JOBCTL_PTRACE_FROZEN,确保 tracee 停在 TASK_TRACED │ └─ wait_task_inactive(..., __TASK_TRACED|TASK_FROZEN) // 等待 tracee 真正停住 ├─ arch_ptrace(child, request, addr, data) // arch/x86/kernel/ptrace.c:架构特定分发 │ ├─ PTRACE_PEEKUSR(3)/POKEUSR(6) │ │ ├─ getreg()/putreg() // 按偏移读写 struct user_regs_struct │ │ │ ├─ get_segment_reg()/set_segment_reg() // 同步段寄存器/selector │ │ │ └─ get_flags()/set_flags() // 处理受限 EFLAGS 位(如 TF/NT) │ │ └─ ptrace_{get,set}_debugreg() // 通过 perf event 管理调试寄存器 │ ├─ PTRACE_GETREGS(12)/SETREGS(13) │ │ └─ copy_regset_{to,from}_user(... REGSET_GENERAL ...) // 批量 GP 寄存器 │ ├─ PTRACE_GETFPREGS(14)/SETFPREGS(15) │ │ └─ copy_regset_{to,from}_user(... REGSET_FP ...) // 传统 FPU 状态 │ ├─ PTRACE_GETFPXREGS(18)/SETFPXREGS(19) // 32 位 FXSR 状态 │ ├─ PTRACE_GET/SET_THREAD_AREA(25/26) → do_{get,set}_thread_area() // 维护 TLS 描述符 │ ├─ PTRACE_ARCH_PRCTL(30) → do_arch_prctl_64() // 设置 FS/GS 基址 │ ├─ PTRACE_SINGLEBLOCK(33) → user_enable_block_step() // 单步到下一分支 │ ├─ PTRACE_SYSEMU(31)/SYSEMU_SINGLESTEP(32) // 系统调用模拟路径,后续走 ptrace_request │ └─ default → ptrace_request(child, request, addr, data) // 交给通用层处理 │ ├─ PTRACE_PEEKTEXT(1)/PEEKDATA(2) → generic_ptrace_peekdata() // 读目标进程字 │ │ └─ ptrace_access_vm() → access_remote_vm() // 通过 GUP 访问内存 │ ├─ PTRACE_POKETEXT(4)/POKEDATA(5) → generic_ptrace_pokedata() // 写目标进程字 │ ├─ PTRACE_SETOPTIONS(0x4200)/OLDSETOPTIONS(21) → ptrace_setoptions() // 配置 PTRACE_O_* 位 │ ├─ PTRACE_GETEVENTMSG(0x4201) → put_user(child->ptrace_message) // 返回事件消息 │ ├─ PTRACE_PEEKSIGINFO(0x4209) → ptrace_peek_siginfo() // 扫描 siginfo 队列 │ ├─ PTRACE_GETSIGINFO(0x4202)/SETSIGINFO(0x4203) → ptrace_{get,set}siginfo() // 访问 last_siginfo │ ├─ PTRACE_GETSIGMASK(0x420a)/SETSIGMASK(0x420b) // 读写信号屏蔽字 │ ├─ PTRACE_INTERRUPT(0x4207) → task_set_jobctl_pending(JOBCTL_TRAP_STOP) // 触发额外停顿 │ ├─ PTRACE_LISTEN(0x4208) → 标记 JOBCTL_LISTENING,监听 STOP 事件 │ ├─ PTRACE_DETACH(17) → ptrace_detach() → __ptrace_detach() // 解除跟踪关系 │ ├─ PTRACE_{SINGLESTEP(9), SINGLEBLOCK, SYSEMU, SYSEMU_SINGLESTEP, SYSCALL(24), CONT(7)} │ │ └─ ptrace_resume() // 配置单步/系统调用跟踪并唤醒 tracee │ ├─ PTRACE_KILL(8) → send_sig_info(SIGKILL, …) // 强制终止 tracee │ ├─ PTRACE_GET/SETREGSET(0x4204/0x4205) → ptrace_regset() // regset 读写 │ ├─ PTRACE_GET_SYSCALL_INFO(0x420e) → ptrace_get_syscall_info() // 返回最近 syscall 信息 │ ├─ PTRACE_SECCOMP_GET_FILTER(0x420c)/GET_METADATA(0x420d) // 导出 seccomp 配置 │ ├─ PTRACE_GET_RSEQ_CONFIGURATION(0x420f) // rseq 结构信息 │ ├─ PTRACE_SET_SYSCALL_USER_DISPATCH_CONFIG(0x4210) // 配置 SUD │ └─ PTRACE_GET_SYSCALL_USER_DISPATCH_CONFIG(0x4211) // 查询 SUD └─ ptrace_unfreeze_traced(child) // 清除 JOBCTL_PTRACE_FROZEN,允许 tracee 恢复

常用 request 列表及说明:

| 命令 | 值 | 说明 |

|---|---|---|

PTRACE_TRACEME |

0 | 通用:当前进程声明可被其父进程跟踪。 |

PTRACE_PEEKTEXT |

1 | 通用:从被调试进程代码段读取一个机器字。 |

PTRACE_PEEKDATA |

2 | 通用:从被调试进程数据段读取一个机器字。 |

PTRACE_PEEKUSR |

3 | 通用:读取 struct user/调试寄存器槽。 |

PTRACE_POKETEXT |

4 | 通用:向代码段写入一个机器字。 |

PTRACE_POKEDATA |

5 | 通用:向数据段写入一个机器字。 |

PTRACE_POKEUSR |

6 | 通用:写入 struct user/调试寄存器槽。 |

PTRACE_CONT |

7 | 通用:继续运行被调试进程,可附带信号。 |

PTRACE_KILL |

8 | 通用:向被调试进程发送 SIGKILL。 |

PTRACE_SINGLESTEP |

9 | 通用:让目标单步执行一条指令。 |

PTRACE_GETREGS |

12 | x86 特有:成批读取通用寄存器组。 |

PTRACE_SETREGS |

13 | x86 特有:成批写入通用寄存器组。 |

PTRACE_GETFPREGS |

14 | x86 特有:读取传统 FPU 状态。 |

PTRACE_SETFPREGS |

15 | x86 特有:写入传统 FPU 状态。 |

PTRACE_ATTACH |

16 | 通用:将当前进程附加为目标的调试器。 |

PTRACE_DETACH |

17 | 通用:解除调试关系并恢复父子链。 |

PTRACE_GETFPXREGS |

18 | x86 特有:读取 FXSR 扩展 FPU 状态(32 位兼容)。 |

PTRACE_SETFPXREGS |

19 | x86 特有:写入 FXSR 扩展 FPU 状态(32 位兼容)。 |

PTRACE_OLDSETOPTIONS |

21 | x86 特有:历史接口,等价于 PTRACE_SETOPTIONS。 |

PTRACE_SYSCALL |

24 | 通用:在系统调用进入/退出处停止。 |

PTRACE_GET_THREAD_AREA |

25 | x86 特有:读取 GDT TLS 描述符。 |

PTRACE_SET_THREAD_AREA |

26 | x86 特有:写入 GDT TLS 描述符。 |

PTRACE_ARCH_PRCTL |

30 | x86 特有:访问 arch_prctl(FS/GS 基址等)。 |

PTRACE_SYSEMU |

31 | x86 特有:模拟系统调用但不真正执行。 |

PTRACE_SYSEMU_SINGLESTEP |

32 | x86 特有:单步到下一系统调用入口但不执行。 |

PTRACE_SINGLEBLOCK |

33 | x86 特有:执行到下一条分支指令再陷入。 |

PTRACE_SETOPTIONS |

0x4200 | 通用:配置 PTRACE_O_* 调试选项。 |

PTRACE_GETEVENTMSG |

0x4201 | 通用:读取最近一次 ptrace 事件消息。 |

PTRACE_GETSIGINFO |

0x4202 | 通用:获取目标进程的最后一次信号信息。 |

PTRACE_SETSIGINFO |

0x4203 | 通用:覆写目标进程的最后一次信号信息。 |

PTRACE_GETREGSET |

0x4204 | 通用:通过 regset 接口批量读取寄存器。 |

PTRACE_SETREGSET |

0x4205 | 通用:通过 regset 接口批量写入寄存器。 |

PTRACE_SEIZE |

0x4206 | 通用:非阻塞附加,不改变目标当前状态。 |

PTRACE_INTERRUPT |

0x4207 | 通用:请求目标尽快进入 ptrace 停止。 |

PTRACE_LISTEN |

0x4208 | 通用:监听 PTRACE_EVENT_STOP,暂不恢复运行。 |

PTRACE_PEEKSIGINFO |

0x4209 | 通用:批量读取信号队列中的 siginfo。 |

PTRACE_GETSIGMASK |

0x420a | 通用:获取目标线程的信号屏蔽字。 |

PTRACE_SETSIGMASK |

0x420b | 通用:设置目标线程的信号屏蔽字。 |

PTRACE_SECCOMP_GET_FILTER |

0x420c | 通用:导出目标进程的 seccomp BPF 过滤器。 |

PTRACE_SECCOMP_GET_METADATA |

0x420d | 通用:获取指定 seccomp 过滤器元数据。 |

PTRACE_GET_SYSCALL_INFO |

0x420e | 通用:返回最近系统调用的入口/退出或 seccomp 信息。 |

PTRACE_GET_RSEQ_CONFIGURATION |

0x420f | 通用:读取 rseq(restartable sequence)配置。 |

PTRACE_SET_SYSCALL_USER_DISPATCH_CONFIG |

0x4210 | 通用:配置 Syscall User Dispatch(SUD)。 |

PTRACE_GET_SYSCALL_USER_DISPATCH_CONFIG |

0x4211 | 通用:查询 Syscall User Dispatch 配置。 |

3. 会话建立与控制流程

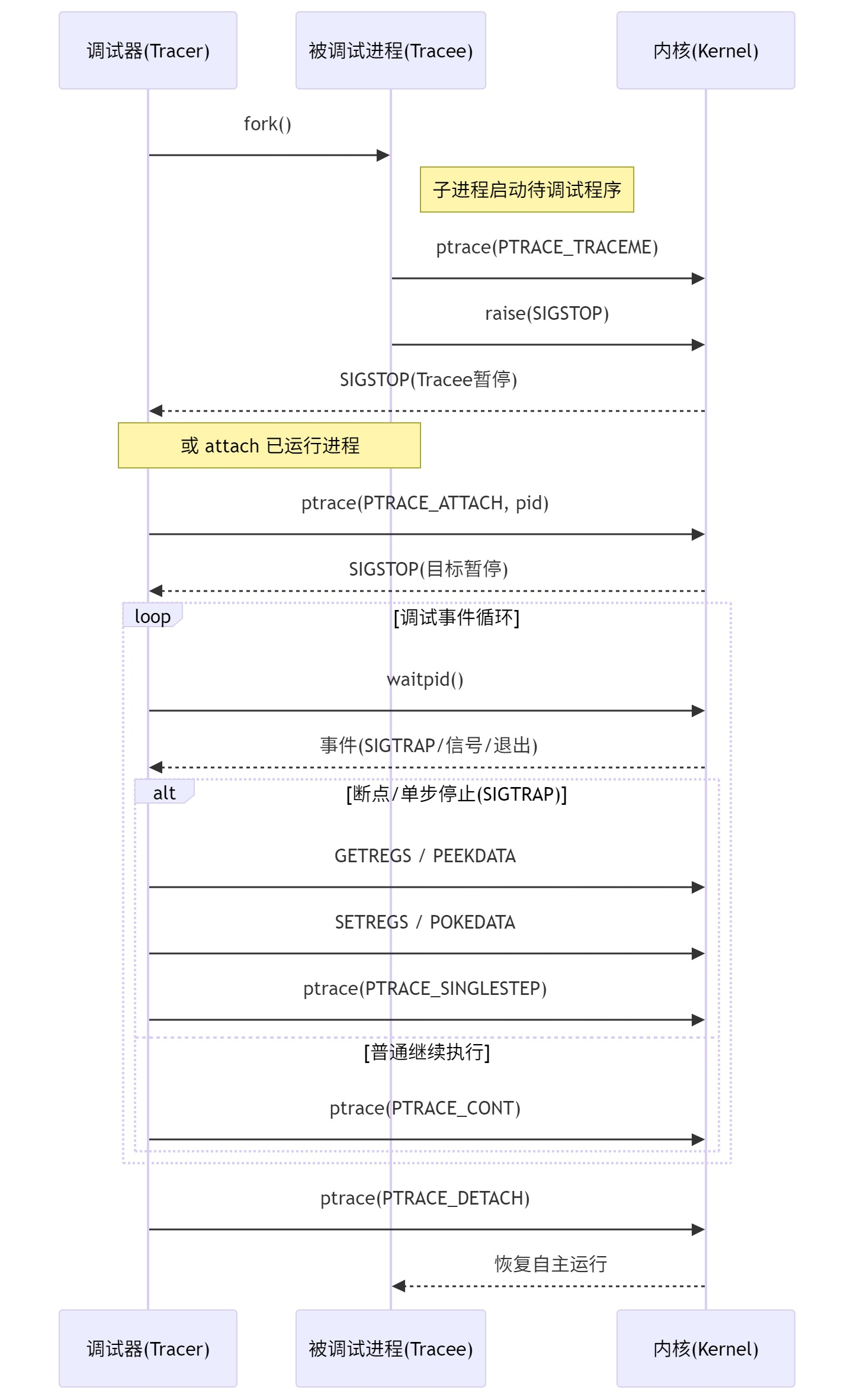

描述基于 ptrace 的调试器与被调试程序(Tracee)之间的会话建立方式,以及执行控制的核心流程。整个调试工作以事件驱动方式运行:Tracee在特定点停止,调试器读取状态、修改上下文后再次放行。

3.1 调试会话交互流程图

3.2 流程解释(按图顺序)

以下内容对应上图中的步骤,用于说明调试器和内核在各阶段的行为。

(1) 会话创建

-

fork():Tracer创建子进程Tracee用于运行被调试程序。

-

PTRACE_TRACEME:子进程声明自己受父进程(Tracer)控制,内核记录调试上下文。

-

raise(SIGSTOP):子进程立即暂停,等待Tracer接管。

-

内核发送 SIGSTOP:Tracer收到停止事件,即可开始操作 Tracee。

功能意义:以“父调试器 + 子进程”方式启动正在调试的程序。

(2) 附加已有进程(可选路径)

-

PTRACE_ATTACH:调试器直接附加到正在运行的目标进程。

-

内核发送 SIGSTOP:目标被暂停,状态回传给调试器。

功能意义:不需要重新启动程序即可调试,如分析线上程序。

(3) 主事件循环

-

waitpid():调试器阻塞等待 Tracee 有状态变化(事件通知)。

-

事件类型:可能是断点(SIGTRAP)、信号、中断、退出等。

功能意义:所有调试控制都基于“事件驱动”。

(4) 事件处理:断点/单步

-

读取状态:GETREGS/PEEKDATA,调试器读取寄存器、内存数据。

-

修改状态:SETREGS/POKEDATA,调试器恢复断点指令、修改PC或寄存器内容。

-

PTRACE_SINGLESTEP,使用单步执行,让程序执行一条指令后再次停止。

功能意义:允许开发者逐条分析程序行为。

(5) 普通继续执行

-

PTRACE_CONT:无需细粒度调试时,继续执行 Tracee。

功能意义:允许程序持续运行,直到下一次事件点。

(6) 调试结束

-

PTRACE_DETACH:调试器解除对 Tracee 的控制,恢复独立执行。

-

内核清理调试状态,程序继续运行或终止。

功能意义:正常退出调试状态,释放资源。

3.3 核心技术点(简洁版)

以下为整个流程中的关键技术点,每点控制能力来自内核提供的 ptrace 机制:

| 技术点 | 一句话描述 |

|---|---|

| PTRACE_TRACEME | 子进程声明被调试,父进程获得完全控制权 |

| PTRACE_ATTACH | 外部调试器附加已有进程,内核强制暂停 |

| waitpid | 统一事件入口,所有状态变化都在此通知 |

| SIGTRAP | 断点、单步和系统调用触发的核心事件 |

| GETREGS/SETREGS | 读写寄存器状态,实现断点恢复等功能 |

| PEEKDATA/POKEDATA | 修改进程指令或数据,实现插桩 |

| PTRACE_SINGLESTEP | 单步执行一条指令并停止 |

| PTRACE_CONT | 继续执行直到下一个事件发生 |

| PTRACE_SYSCALL | 追踪系统调用入口和返回点 |

| 多线程支持 | 每线程独立事件,调试器需逐线程处理 |

3.4 小结

该流程展示了 ptrace 调试模型的最小闭环:运行→停止→检查→放行。

所有高级功能(断点、多线程调试、系统调用跟踪、表达式求值、内存监控)均在该闭环基础上扩展实现。

4. 多线程追踪与信号处理

多线程程序调试的核心是:每个线程是独立的 tracee,所有事件必须统一接收并处理。

4.1 事件捕获与线程 attach

-

自动 attach 新线程:

-

设置 PTRACE_O_TRACECLONE

-

内核在新线程创建时发送SIGTRAP

-

调试器在waitpid(-1, &status, __WALL) 中捕获,并 attach 新线程

-

-

手动 attach(可选):

-

枚举/proc/<pid>/task/*

-

每线程调用PTRACE_ATTACH

-

推荐使用自动追踪,避免线程遗漏。

4.2 信号处理

-

SIGTRAP:断点、单步、clone、exec 等事件

-

普通信号(SIGSEGV、SIGILL 等):调试器先接收信号;决定是否转发;PTRACE_CONT(sig) 或吞掉。

4.3 系统调用跟踪

-

设置PTRACE_O_TRACESYSGOOD,区分系统调用 trap。

-

使用PTRACE_SYSCALL:syscall 进入 → pause → 检查参数;syscall 返回 → pause → 检查返回值。

4.4 核心流程概览

-

waitpid(-1, __WALL):接收所有线程事件

-

PTRACE_CONT / PTRACE_SINGLESTEP:控制执行流

-

所有线程事件统一管理,保证多线程程序完整调试

4.5 核心技术点

| 功能 | 实现 | 作用 |

|---|---|---|

| 自动追踪线程 | PTRACE_O_TRACECLONE | 新线程自动进入调试状态 |

| 事件接收 | waitpid(-1, __WALL) | 捕获所有线程事件 |

| 信号拦截与转发 | PTRACE_CONT(sig) | 控制 tracee 信号处理 |

| 系统调用跟踪 | PTRACE_SYSCALL + TRACESYSGOOD | 获取参数和返回值 |

| 执行控制 | PTRACE_CONT / SINGLESTEP | 控制程序流 |

5. 断点调试与单步执行

断点和单步执行是调试器控制程序流、分析执行状态的核心功能。

5.1 软件断点

-

原理:在目标指令位置写入 INT3 (0xCC),触发 SIGTRAP

-

流程:

-

保存原始指令(PTRACE_PEEKDATA)

-

写入 0xCC(PTRACE_POKEDATA)

-

执行到断点 → CPU 触发 SIGTRAP

-

Tracer 恢复原指令并单步执行

-

-

特点:易实现,可设置大量断点,但需修改代码段。

5.2 硬件断点

-

实现:使用 CPU 调试寄存器(x86 DR0–DR3)。

-

类型:执行、读、写。

-

特点:不修改代码;可监控只读或敏感区域;数量有限,依赖硬件资源。

5.3 单步执行

-

指令:PTRACE_SINGLESTEP。

-

作用:每次只执行一条指令;与软件断点结合,实现断点恢复;精细控制程序执行流程。

5.4 系统调用拦截

-

指令:PTRACE_SYSCALL

-

机制:

-

在 syscall entry 和 exit 停止两次

-

使用 PTRACE_O_TRACESYSGOOD 区分 syscall trap 与普通 SIGTRAP

-

-

用途:读取 syscall 参数和返回值;修改参数或返回值;支持工具如 strace。

5.5 核心流程概览

-

软件断点 + 单步:控制程序执行到指定位置

-

硬件断点:监控特定内存或执行条件

-

系统调用拦截:获取和修改 syscall 参数与返回值

5.6 核心技术点

| 功能 | 实现方式 | 作用 |

|---|---|---|

| 软件断点 | 写入 INT3 + 保存原指令 | 暂停指定指令位置 |

| 硬件断点 | CPU 调试寄存器 DR0-DR3 | 执行/读/写监控 |

| 单步执行 | PTRACE_SINGLESTEP | 每次执行一条指令 |

| 系统调用拦截 | PTRACE_SYSCALL + TRACESYSGOOD | 获取/修改 syscall 参数和返回值 |

6. x86_64 硬件断点基础

硬件断点利用 CPU 调试寄存器实现,性能高且不修改代码。

6.1 调试寄存器概览

| 寄存器 | 作用 |

|---|---|

| DR0–DR3 | 设置监控地址(可设置最多 4 个硬件断点) |

| DR6 | 断点触发状态寄存器,指示哪个断点被触发 |

| DR7 | 控制寄存器:类型、大小、局部/全局使能 |

6.2 设置方法

-

通过ptrace 接口操作:PTRACE_POKEUSER 写寄存器;PTRACE_GETREGS / PTRACE_SETREGS 读取或修改。

-

可配置:

-

触发类型:执行 / 读 / 写

-

监控大小:1/2/4/8 字节

-

作用范围:局部(本线程)/ 全局(所有线程)

-

6.3 特点与限制

-

数量有限:最多 4 个硬件断点(DR0–DR3)

-

性能优势:无需修改代码指令,触发快

-

适用场景:监控关键变量、栈或内存访问。

7. 源码行号与机器指令映射(DWARF)

调试器需要将运行时指令地址映射到源代码行,以实现断点设置、回溯和分析。

7.1 基本原理

-

DWARF:标准调试信息格式,描述:

-

函数地址范围

-

每条指令对应的源码行号

-

局部变量和类型信息

-

-

工具接口:

-

libdw / libdwarf:解析 DWARF 数据结构

-

addr2line:快速地址到源码行映射

-

7.2 考虑 ASLR(地址随机化)

-

Linux 下程序加载地址可能变化。

-

获取基址方法:/proc/<pid>/maps。

-

将运行时指令地址减去加载基址 → 得到 DWARF 内部地址。

-

再查行号表,实现精确映射。

7.3 精确映射流程

-

获取程序基址(ASLR 修正)。

-

读取 DWARF 行号表。

-

查找函数范围。

-

地址 → 行号 / 文件映射。

用于断点定位、堆栈回溯、性能分析等场景。

7.4 核心技术点

| 技术 | 作用 |

|---|---|

| DWARF | 描述源码行号、函数范围、变量信息 |

| libdw / libdwarf | 解析 DWARF 数据结构 |

| addr2line | 地址快速映射到源代码行 |

| /proc/<pid>/maps | 获取基址,应对 ASLR |

8. 常见问题与实践建议

调试器在实际使用中会遇到一些常见问题和限制,本章总结核心经验与注意事项。

8.1 多线程 attach

-

问题:每个线程都是独立 tracee,如果只 attach 主线程,子线程事件无法捕获。

-

建议:使用 PTRACE_O_TRACECLONE 自动 attach 新线程;或手动枚举 /proc/<pid>/task/* attach 所有线程;waitpid(-1, __WALL) 捕获所有线程事件。

8.2 ASLR 与地址映射

-

问题:现代 Linux 默认启用地址随机化(ASLR),导致运行时地址与 DWARF 或 ELF 文件中地址不一致

-

建议:读取 /proc/<pid>/maps 获取程序加载基址;将运行时地址减去基址,再查 DWARF 行号表实现精确映射。

8.3 代码段写保护

-

问题:软件断点需要写入 INT3 指令,如果代码段只读会导致写入失败

-

建议:使用 mprotect 暂时解除只读权限;或优先使用硬件断点避免修改代码段。

8.4 权限限制与安全模块

-

问题:Linux 安全模块(如 YAMA ptrace_scope)可能禁止 attach

-

建议:以合适权限运行调试器(同一用户或 root);检查 /proc/sys/kernel/yama/ptrace_scope 配置。

8.5 性能开销

-

问题:频繁 waitpid + PTRACE_CONT 停止/恢复,会带来高开销

-

建议:合理控制断点和单步数量;尽量减少不必要的事件处理;对系统调用拦截可选择性关注重要 syscall。

8.6 信号转发

-

问题:错误的信号转发可能导致 tracee 异常退出或行为异常

-

建议:仅转发必要的信号;对崩溃信号可选择拦截记录;确保多线程场景下信号正确路由。

8.7 核心经验总结

-

多线程 attach 必须覆盖所有线程,避免遗漏事件

-

ASLR 基址修正是地址映射关键

-

软件断点可能受代码段保护限制,硬件断点可补充

-

权限和安全模块可能阻止 attach,需提前确认

-

高频事件处理影响性能,需要合理设计

-

信号转发需谨慎,避免影响程序行为

9. 替代方案与扩展

除了使用 ptrace 进行用户态调试外,还有多种工具和技术可以实现程序追踪、性能分析和远程调试。

9.1 eBPF / bpftrace

-

类型:内核级事件追踪

-

作用:捕获内核和用户态事件;支持函数入口/出口、系统调用、内核事件采样。

-

特点:不修改用户程序代码;对性能影响小;高度灵活,支持自定义追踪逻辑。

适用场景:分析系统调用性能、监控多线程/多进程行为。

9.2 perf / perf_event_open

-

类型:性能计数与采样

-

作用:CPU 指令计数、缓存命中率、分支预测等硬件事件采样;用户态和内核态事件采样。

-

特点:可结合采样工具生成火焰图、热点分析;支持进程或线程级别监控。

-

限制:不能直接修改程序状态,只能观察

适用场景:性能分析、热点函数识别、瓶颈定位。

9.3 gdbserver

-

类型:远程调试协议

-

作用:在目标机器运行 gdbserver;本地 gdb 通过 TCP/IP 或串口控制远程进程。

-

特点:适合嵌入式或跨平台调试;可以结合 ptrace 功能实现完整断点、单步、寄存器操作。

适用场景:远程调试、多平台开发、调试权限受限环境。

9.4 小结

-

ptrace:基础调试工具,功能全面但有性能和权限限制

-

eBPF/bpftrace:适合轻量级、灵活的内核级追踪

-

perf:性能分析和采样

-

gdbserver:远程调试

这些工具可互补使用,根据需求选择最合适方案。

10. 参考与延伸阅读

学习和实现用户态调试、系统调用拦截及性能分析相关功能,可参考以下文档和工具:

10.1 官方文档与手册

-

Linux 内核文档:Documentation/userspace-api/ptrace.rst

-

系统调用手册:man ptrace(2)

-

DWARF 调试信息标准:提供源码行号、函数范围、变量信息

10.2 开源库与工具

-

libdwarf / libdw:解析 DWARF 数据结构

-

elfutils:处理 ELF 文件、读取符号表

-

addr2line:运行时地址映射到源码行

-

objdump:反汇编和符号信息查看

10.3 调试器实现参考

-

GDB 源码:

-

ptrace 调用封装、断点管理、单步执行

-

多线程事件循环和信号处理

-

DWARF 地址到源码行映射

-

系统调用拦截与寄存器管理

-

-

用途:

-

学习最小调试器实现

-

借鉴多线程、信号、系统调用处理设计

-

浙公网安备 33010602011771号

浙公网安备 33010602011771号